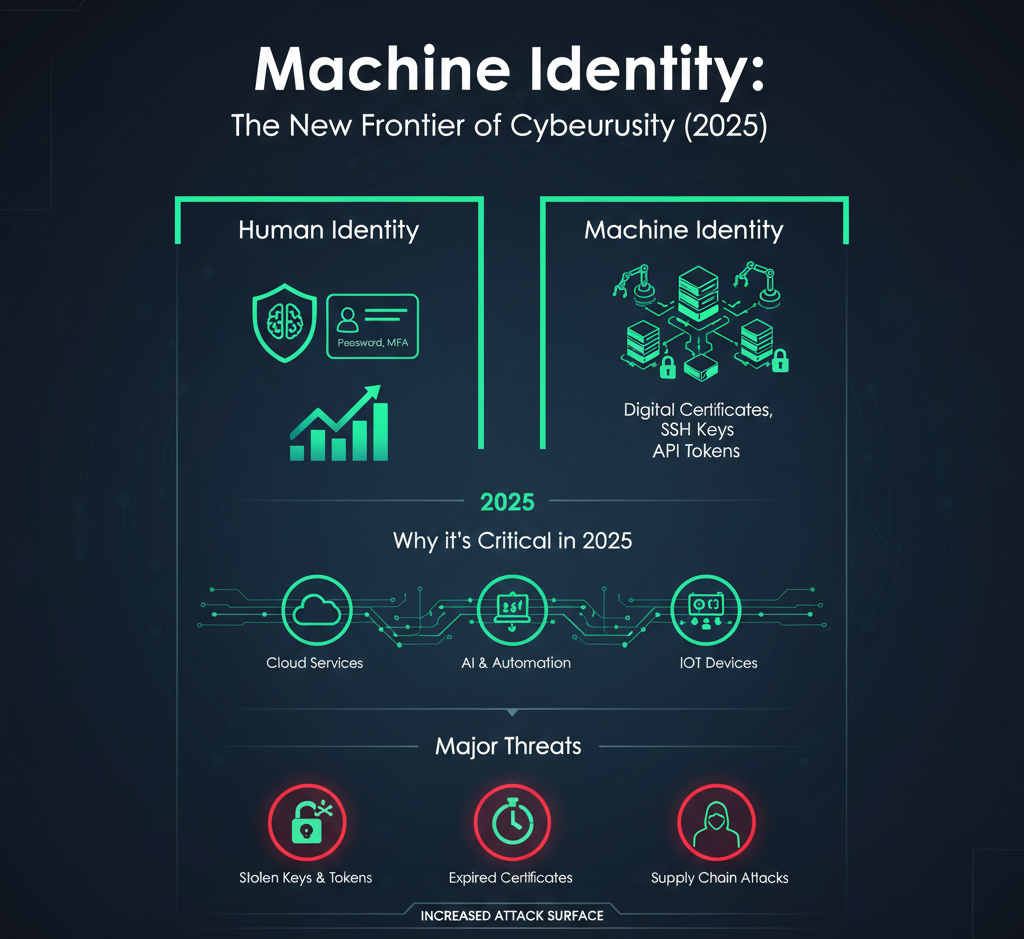

در سال ۲۰۲۵، چشمانداز امنیت سایبری در حال دگرگونی است. سازمانها با تهدیدی مواجهاند که برخلاف گذشته، نه از سوی کاربران انسانی، بلکه از طرف «ماشینها» میآید. منظور از هویت ماشین (Machine Identity) مجموعهای از گواهیها، کلیدهای رمزنگاری، توکنها و شناسههای منحصربهفردی است که برای شناسایی، احراز هویت و اعطای مجوز به دستگاهها، نرمافزارها، کانتینرها، رباتها و سرویسهای خودکار (APIها) استفاده میشود.

اگر این هویتها – که ستون فقرات اعتماد دیجیتال مدرن هستند – بهدرستی مدیریت نشوند، نه تنها باعث قطعی سرویس میشوند، بلکه به دروازهای طلایی برای نفوذ مهاجمان سایبری و حملات پیشرفته تبدیل خواهند شد. نادیده گرفتن هویتهای غیرانسانی (Non-Human Identities) در دنیای امروز، به مثابه باز گذاشتن درهای قلعه دیجیتال سازمان است.

هویت ماشین چگونه ایجاد میشود و چه انواعی دارد؟

هر زمان که یک سرور، API، یا برنامه خودکار با سرویس دیگری ارتباط برقرار میکند، برای اطمینان از اصالت و رمزنگاری ارتباط، از هویت ماشین استفاده میکند. این هویت در دنیای دیجیتال همان نقشی را دارد که کارت ملی و پاسپورت برای انسان دارد؛ ابزاری برای تشخیص اعتبار و اعطای دسترسی.

اما این شناسهها یک شکل واحد ندارند. رایجترین انواع شناسههای ماشینی (Machine Identifiers) عبارتاند از:

- گواهیهای دیجیتال (X.509 Certificates): اینها رایجترین شکل هویت ماشین هستند. گواهیهای SSL/TLS که برای امنسازی وبسایتها (HTTPS) استفاده میشوند، نمونهای از آنها هستند. آنها هویت یک سرور را تضمین میکنند و امکان رمزنگاری دادهها را فراهم میسازند.

- کلیدهای SSH (SSH Keys): عمدتاً برای دسترسی امن مدیران سیستم و فرآیندهای خودکار به سرورها (بهویژه در محیطهای لینوکسی و ابری) استفاده میشوند. یک جفت کلید SSH میتواند هویتی قدرتمندتر از یک رمز عبور پیچیده باشد.

- توکنهای دسترسی API (API Tokens): سرویسهای نرمافزاری (میکروسرویسها) برای ارتباط با یکدیگر از APIها استفاده میکنند. این توکنها (مانند JWTs یا OAuth tokens) به یک سرویس اجازه میدهند تا هویت خود را به سرویس دیگر اثبات کرده و مجوزهای لازم را دریافت کند.

- کلیدهای مورد استفاده در کانتینرها و ارکستراتورها: ابزارهایی مانند Kubernetes برای مدیریت ارتباطات بین هزاران کانتینر زودگذر، بهشدت به سیستمهای مدیریت هویت و اعتبارنامههای خودکار متکی هستند.

چرا هویت ماشین به تهدید امنیتی تبدیل شده است؟

دلیل اصلی بحرانی شدن این موضوع، سرعت و مقیاس است. افزایش انفجاری استفاده از هوش مصنوعی، اتوماسیون (DevOps)، ابزارهای ابری و اینترنت اشیا (IoT) باعث شده تعداد هویتهای ماشین با نرخی بسیار سریعتر از هویتهای انسانی رشد کند. برآوردها نشان میدهد که تعداد هویتهای غیرانسانی در سازمانهای بزرگ، دهها برابر تعداد کارمندان آنهاست.

بسیاری از سازمانها هیچ دید دقیقی نسبت به این هویتها ندارند. مهاجمان سایبری دقیقاً از همین خلأ استفاده میکنند.

گسترش سطح حمله: هویتهای پنهان (Shadow Identities)

مشکل بزرگ، «هویتهای سایه» یا «هویتهای رها شده» است. گواهیهایی که برای یک پروژه تستی صادر شده و هرگز باطل نشدهاند، کلیدهای SSH توسعهدهندگانی که شرکت را ترک کردهاند، یا اعتبارنامههای خودکار (Automated Credentials) که بهصورت Hardcode در سورسکد یک برنامه در گیتهاب عمومی قرار گرفتهاند.

مهاجمان بهجای تلاش برای هک کردن فایروال، اکنون به دنبال یافتن این اعتبارنامههای ماشینی فراموششده میگردند تا با جعل هویت یک سرویس قانونی، به سیستم نفوذ کنند.

جدول زیر نشان میدهد چگونه عدم مدیریت صحیح هویتهای ماشین میتواند پیامدهای جدی ایجاد کند:

| وضعیت امنیتی | پیامد احتمالی | نمونه تهدید |

| گواهی منقضیشده | قطع ارتباط سرویسهای حیاتی | اختلال در API بانکها یا درگاه پرداخت |

| کلید لورفته (Hardcoded) | دسترسی غیرمجاز به دادهها | نفوذ به سرور ابری و استخراج پایگاه داده |

| نبود سیستم مدیریت مرکزی | سردرگمی در شناسایی منابع | افزایش شدید سطح حمله (Attack Surface) |

| گواهی Self-Signed | عدم امکان ردیابی و اعتماد | حملات Man-in-the-Middle (MITM) |

تفاوت هویت انسان و هویت ماشین در امنیت سایبری

بسیاری از سازمانها میلیونها دلار صرف سیستمهای مدیریت هویت و دسترسی (IAM) برای انسانها میکنند، اما فراموش میکنند که امروز بیش از ۷۰٪ ارتباطات در فضای ابری بین ماشینها انجام میشود. ابزارهای سنتی IAM برای مدیریت هویت ماشین طراحی نشدهاند.

| نوع هویت | روش احراز هویت | ریسک اصلی | مقیاس (Scale) |

| هویت انسان | رمز عبور، احراز دومرحلهای (MFA) | فیشینگ و رمزهای ضعیف | قابل مدیریت (تعداد کارمندان) |

| هویت ماشین | کلید رمزنگاری، گواهی دیجیتال | سرقت کلید، انقضای گواهی، سوءاستفاده از توکن | انفجاری (میلیونها هویت) |

تفاوت کلیدی در طبیعت زودگذر (Ephemeral) بودن ماشینهاست. یک کانتینر ممکن است فقط برای ۳۰ ثانیه ایجاد شود، کار خود را انجام دهد و از بین برود. این کانتینر در همان ۳۰ ثانیه به یک هویت ماشین نیاز دارد. مدیریت چنین مقیاس و سرعتی با ابزارهای دستی یا ابزارهای مختص انسان غیرممکن است.

تهدیدهای رایج مرتبط با هویت ماشین در سال ۲۰۲۵

نادیده گرفتن مدیریت Machine Identity منجر به بردارهای حمله بسیار مؤثری میشود:

- حملات مبتنی بر سرقت کلید (Key Theft): مهاجم کلید خصوصی یک سرور یا یک کلید API را به سرقت میبرد و خود را بهعنوان آن سرویس جا میزند.

- جعل هویت ماشینهای قانونی: استفاده از گواهیهای ضعیف یا دزدیدهشده برای فریب سیستمها و دریافت دسترسیهای سطح بالا.

- حملات زنجیره تأمین (Supply Chain Attacks): یکی از خطرناکترین سناریوها. مهاجم هویت سرویس (Service Identity) یک ابزار DevOps (مانند ابزار CI/CD) را به خطر میاندازد و از طریق آن، کدهای مخرب را به چرخههای توسعه نرمافزار تزریق میکند.

- نفوذ از طریق APIهای بدون کنترل: APIهایی که با توکنهای ضعیف یا دائمی (بدون انقضا) محافظت میشوند، نقاط ورود آسانی هستند.

- استفاده از رباتها برای استخراج داده: رباتهای مخربی که با جعل هویت ماشین، بهصورت قانونی اقدام به خزش و استخراج دادههای حساس از سیستمها میکنند.

پارادوکس DevOps: وقتی سرعت، امنیت را قربانی میکند

فرهنگ DevOps و ابزارهای Cloud-Native (مانند Kubernetes و میکروسرویسها) بهطور قابل توجهی مقصر رشد انفجاری و مدیریتنشده هویتهای ماشین هستند. در گذشته، یک سرور فیزیکی ممکن بود یک گواهینامه داشته باشد که سالی یکبار تمدید میشد.

امروزه در یک خط لوله CI/CD:

- یک توسعهدهنده کدی را Push میکند.

- ابزار CI (مثل Jenkins) با هویت ماشین خود کد را تحویل میگیرد.

- این ابزار یک کانتینر Build را با هویت دستگاه جدید ایجاد میکند.

- کانتینر Build بستهها را از یک مخزن (Repository) با استفاده از اعتبارنامه خودکار دیگری دانلود میکند.

- پس از ساخت، ایمیج نهایی به Kubernetes (با هویت سرویس خودش) تحویل داده میشود.

در این فرآیند چند دقیقهای، دهها هویت ماشین ایجاد، استفاده و (امیدوارانه) نابود شدند. اگر هر یک از این هویتها لو برود یا ضعیف باشد، کل زنجیره تأمین نرمافزار در معرض خطر قرار میگیرد.

مدیریت هویت ماشین (MIMS)؛ گام حیاتی برای امنیت

راه حل این مشکل، پیادهسازی یک استراتژی و پلتفرم Machine Identity Management System (MIMS) است. این سیستمها فراتر از یک انبار ساده گواهینامه (Certificate Authority) عمل میکنند. یک سیستم MIMS مدرن، چرخه حیات کامل هویتهای غیرانسانی را مدیریت میکند.

مراحل پیادهسازی استراتژی MIMS

- کشف و فهرستبرداری (Discovery & Inventory): اولین و حیاتیترین قدم. شما نمیتوانید چیزی را که نمیبینید، مدیریت کنید. سیستم MIMS باید بهطور مداوم کل شبکه، محیطهای ابری، و مخازن کد را اسکن کند تا تمام هویتهای ماشین (گواهیها، کلیدها و…) را شناسایی کند.

- سیاستگذاری و اجرا (Policy & Enforcement): پس از شناسایی، باید قوانین مشخصی تعریف شوند. مثلاً: «هیچ گواهی Self-Signed مجاز نیست»، «طول کلیدها باید حداقل ۲۰۴۸ بیت باشد»، «کلیدهای SSH نباید هرگز به اشتراک گذاشته شوند»، «عمر گواهیها نباید بیش از ۹۰ روز باشد».

- خودکارسازی چرخه حیات (Lifecycle Automation): این قلب تپنده MIMS است. بهجای اینکه یک مدیر سیستم بهصورت دستی درخواست گواهی دهد (CSR)، آن را نصب کند و در تقویم خود زمان انقضا را علامت بزند، سیستم MIMS تمام این فرآیند (صدور، تمدید، و ابطال) را بهصورت کاملاً خودکار انجام میدهد.

- نظارت، گزارشدهی و پاسخ (Monitoring, Reporting & Response): سیستم باید بهطور مداوم وضعیت هویتهای ماشین را پایش کند و در صورت شناسایی ناهنجاری (مثلاً تلاشی برای استفاده از یک گواهی باطلشده) هشدار صادر کرده و بهصورت خودکار اقدام به ابطال آن هویت کند.

مطالب بیشتر: امنیت سایبری و هوش مصنوعی چگونه با یکدیگر کار میکنند؟

ابزارهای پیشرو در مدیریت هویت ماشین (MIMS)

برای اجرای استراتژی MIMS، سازمانها به ابزارهای تخصصی نیاز دارند. ابزارهای سنتی مدیریت رمز عبور یا IAM انسانی در اینجا کارایی ندارند. سه بازیگر اصلی در این فضا عبارتاند از:

- Venafi: اغلب بهعنوان پیشگام و رهبر بازار MIMS شناخته میشود. Venafi یک پلتفرم جامع برای کشف، مدیریت متمرکز، و خودکارسازی کل چرخه حیات هویت ماشین (از گواهیهای TLS تا کلیدهای SSH) در محیطهای بسیار بزرگ و پیچیده (Hybrid-Cloud) ارائه میدهد.

- Keyfactor: رقیب جدی Venafi که تمرکز ویژهای بر زیرساخت کلید عمومی (PKI) و خودکارسازی گواهیها در مقیاس بالا، بهویژه برای IoT و محیطهای DevOps دارد.

- HashiCorp Vault: اگرچه Vault در اصل یک ابزار «مدیریت اسرار» (Secrets Management) است، اما نقش حیاتی در مدیریت اعتبارنامههای خودکار و کوتاهمدت در محیطهای مدرن DevOps ایفا میکند. Vault میتواند بهصورت پویا هویتها و توکنهای کوتاهمدت برای دسترسی ماشینها به پایگاه دادهها، APIها و سیستمهای ابری صادر کند.

چرا هویت ماشین در سال ۲۰۲۵ اهمیت بیشتری پیدا کرده است؟

با گسترش سرویسهای ابری، هوش مصنوعی (که خود نیازمند ارتباطات امن بینماشینی است) و اینترنت اشیا (IoT)، میلیونها دستگاه جدید روزانه به اینترنت متصل میشوند. هر یک از این دستگاهها، از یک سنسور کوچک صنعتی گرفته تا یک خودروی هوشمند، نیازمند یک هویت ماشین منحصربهفرد هستند تا بتوانند بهصورت امن با دیگر سیستمها ارتباط برقرار کنند.

بدون این هویتها، سیستمها نمیتوانند به یکدیگر اعتماد کنند (Zero Trust)، و در نبود کنترل کافی، این هویتها به نقاط نفوذ جدید و بسیار جذابی برای مهاجمان تبدیل میشوند.

نتیجهگیری: هویت ماشین، ستون جدید امنیت دیجیتال

هویت ماشین (Machine Identity) دیگر یک مفهوم فنی جانبی نیست؛ بلکه در کنار هویت انسانی، به یکی از دو ستون اصلی امنیت سایبری مدرن تبدیل شده است. اگر این هویتها بهدرستی مدیریت شوند، میتوانند ضامن اصلی اعتماد و امنیت در ارتباطات دیجیتال سازمانها باشند؛ اما اگر نادیده گرفته شوند، بدون شک بزرگترین و مخربترین تهدید امنیتی سال ۲۰۲۵ و سالهای پس از آن خواهند بود.

برای یادگیری نحوه مدیریت امن این نوع هویتها، درک عمیقتر از مفاهیم PKI و استراتژیهای Zero Trust، پیشنهاد میکنیم در دوره آموزشی امنیت سایبری دوران آکادمی شرکت کنید و مهارتهای خود را برای مقابله با تهدیدات مدرن و مدیریت هویتهای غیرانسانی در سازمان خود افزایش دهید.