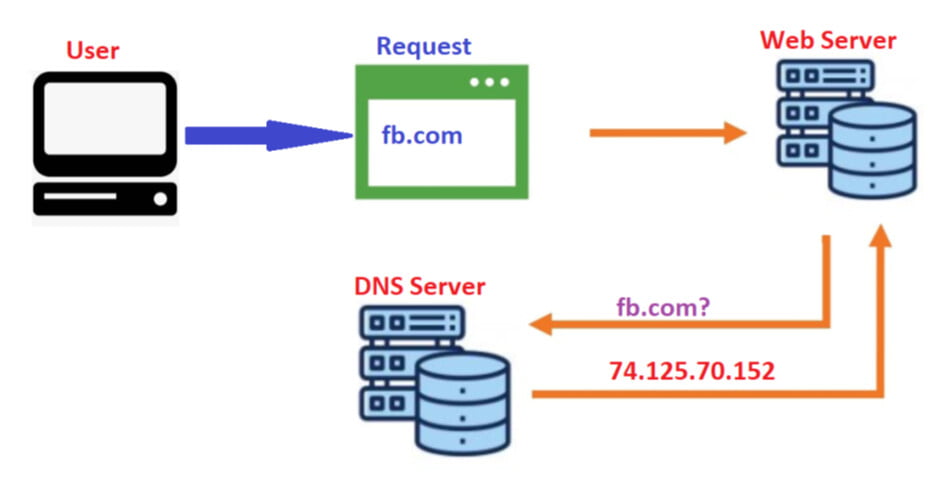

راه های مختلفی برای محافظت از کوئریهای DNS برای شما وجود دارد، اما هر رویکرد نقاط قوت و ضعف خود را دارد. سیستم نام دامنه یا Domain Name System (DNS) به طور گستردهای به عنوان «دفترچه تلفن اینترنت» در نظر گرفته میشود که نام دامنهها را به اطلاعات قابل خواندن توسط رایانهها مانند آدرسهای IP تبدیل میکند.

هر زمان که یک نام دامنه را در نوار آدرس مرورگر خود مینویسید، DNS به طور خودکار آن را به آدرس IP مربوطه خود تبدیل میکند. مرورگر شما از این اطلاعات برای بازیابی داده ها از سرور مبدا و بارگذاری سایت استفاده میکند.

اما مجرمان سایبری اغلب میتوانند از ترافیک DNS دست به کارهای جاسوسی بزنند. بنابرین رمزگذاری، برای خصوصیسازی و ایمن نگه داشتن مرور وب شما ضروری است.

پروتکل های رمزگذاری DNS چیست؟

پروتکل های رمزگذاری DNS برای افزایش حریم خصوصی و امنیت شبکه یا وب سایت، شما با رمزگذاری پرسشها و پاسخهای DNS طراحی شدهاند. کوئری ها و ریسپانسهای DNS به طور منظم به صورت متن ساده ارسال میشوند، و این موضوع، رهگیری و دستکاری ارتباط را برای مجرمان سایبری آسانتر میکند.

پروتکل های رمزگذاری DNS مشاهده و اصلاح دادههای حساس شما یا ایجاد اختلال در شبکه شما را برای این هکرها دشوارتر میکند. ارائه دهندگان DNS رمزگذاری شده مختلفی وجود دارند که میتوانند کوئریهای شما را از چشمان کنجکاو جاسوسان محافظت کنند.

رایج ترین پروتکل های رمزگذاری DNS

امروزه چندین پروتکل رمزگذاری DNS در حال استفاده است. این پروتکل های رمزگذاری میتوانند برای جلوگیری از جاسوسی در شبکه با رمزگذاری ترافیک در پروتکل HTTPS از طریق اتصال امنیتی لایه انتقال (TLS) استفاده شوند.

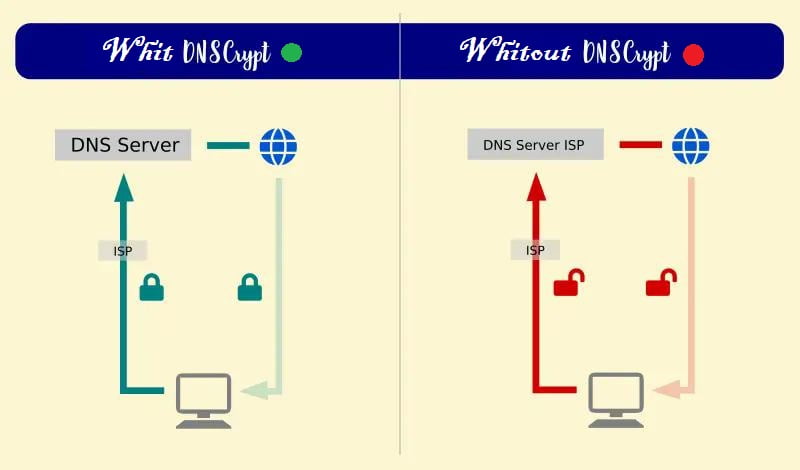

DNSCrypt

DNSCrypt یک پروتکل شبکه است که تمام ترافیک DNS بین رایانه کاربر و سرورهای نام عمومی را رمزگذاری میکند. این پروتکل از زیرساخت کلید عمومی (PKI) برای تأیید صحت سرور DNS و مشتریان شما استفاده میکند. از دو کلید، (یک کلید عمومی و یک کلید خصوصی برای احراز هویت ارتباط بین مشتری و سرور) استفاده میکند. هنگامی که یک کوئری DNS آغاز میشود، کلاینت آن را با استفاده از کلید عمومی سرور رمزگذاری میکند.

سپس کوئری رمزگذاری شده به سرور ارسال میشود، که با استفاده از کلید خصوصی آن، پرس و جو را رمزگشایی میکند. به این ترتیب، DNSCrypt تضمین میکند که ارتباط بین مشتری و سرور همیشه احراز هویت و رمزگذاری شده است.

DNSCrypt یک پروتکل شبکه نسبتا قدیمی است. به دلیل پشتیبانی گستردهتر و تضمینهای امنیتی قویتر ارائه شده توسط این پروتکلهای جدید، تا حد زیادی توسط DNS-over-TLS (DoT) و DNS-over-HTTPS (DoH) جایگزین شده است.

DNS-over-TLS

DNS-over-TLS درخواست DNS شما را با استفاده از امنیت لایه حمل و نقل (TLS) رمزگذاری میکند. TLS تضمین میکند که کوئری DNS شما به صورت رمزگذاری شده end-to-end است و از حملات انسان در وسط (MITM) جلوگیری میکند.

هنگامی که از DNS-over-TLS (DoT) استفاده میکنید، درخواست DNS شما به جای یک حل کننده رمزگذاری نشده به یک حل کننده DNS-over-TLS ارسال میشود. resolver (حلکننده) DNS-over-TLS درخواست DNS شما را رمزگشایی میکند و آن را از طرف شما به سرور DNS معتبر ارسال میکند.

درگاه پیشفرض برای DoT پورت TCP853 است. وقتی با استفاده از DoT متصل میشوید، هم کلاینت و هم حلکننده یک مشارکت دیجیتالی انجام میدهند. سپس، کلاینت کوئری DNS خود را از طریق کانال رمزگذاری شده TLS به حل کننده ارسال میکند.

حل کننده DNS کوئری را پردازش میکند، آدرس IP مربوطه را پیدا کرده و پاسخ را از طریق کانال رمزگذاری شده به مشتری ارسال میکند. پاسخ رمزگذاری شده توسط کلاینت دریافت میشود، در آنجا رمزگشایی میشود و کلاینت از آدرس IP برای اتصال به وب سایت یا سرویس مورد نظر استفاده میکند.

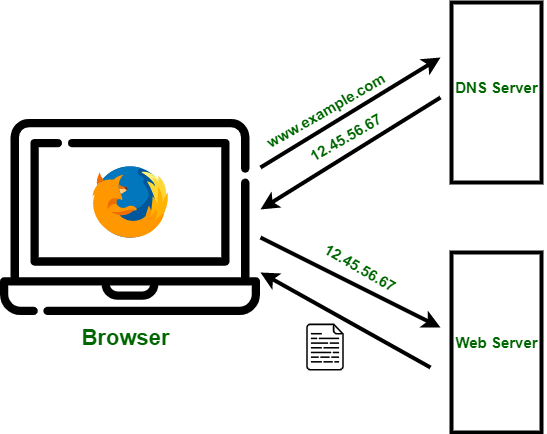

DNS-over-HTTPS

HTTPS نسخه ایمن HTTP است که اکنون برای دسترسی به وب سایت ها استفاده میشود. مانند DNS-over-TLS، DNS-over-HTTPS (DoH) نیز تمام اطلاعات را قبل از ارسال از طریق شبکه رمزگذاری میکند.

در حالی که هدف یکسان است اما تفاوتهای اساسی بین DoH و DoT وجود دارد. برای شروع، DoH به جای ایجاد مستقیم یک اتصال TLS برای رمزگذاری ترافیک شما، تمام درخواستهای رمزگذاری شده را از طریق HTTPS ارسال میکند.

سپس از پورت 403 برای ارتباطات عمومی استفاده میکند و تمایز آن را از ترافیک عمومی وب دشوار میکند. DoT از پورت 853 استفاده میکند و شناسایی ترافیک از آن پورت و مسدود کردن آن را بسیار آسانتر میکند.

DoH در مرورگرهای وب مانند موزیلا فایرفاکس و گوگل کروم مورد استقبال گستردهتری قرار گرفته است، زیرا از زیرساخت HTTPS موجود استفاده میکند. DoT بیشتر توسط سیستم عاملها و برطرف کننده(resolver) DNS اختصاصی استفاده میشود، نه اینکه مستقیماً در مرورگرهای وب ادغام شود.

دو دلیل عمده که DoH مورد استقبال گستردهتری قرار گرفته است این است که ادغام آن در مرورگرهای وب موجود بسیار سادهتر است و مهمتر از آن، ترکیب یکپارچه با ترافیک وب معمولی است و مسدود کردن آن را بسیار سختتر میکند.

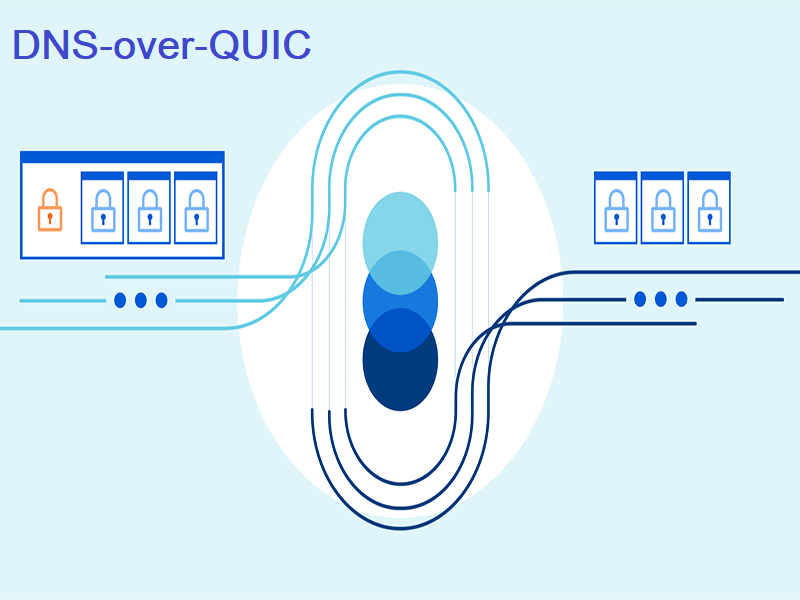

DNS-over-QUIC

در مقایسه با سایر پروتکلهای رمزگذاری DNS در این لیست، DNS-over-QUIC (DoQ) نسبتاً جدید است. این یک پروتکل امنیتی در حال ظهور است که کوئریها و ریسپانسهای DNS را از طریق پروتکل حمل و نقل QUIC (اتصالات اینترنت سریع UDP) ارسال میکند.

امروزه بیشتر ترافیک اینترنتی به پروتکل کنترل انتقال (TCP) یا پروتکل دادهگرام کاربر (UDP) متکی است که معمولاً درخواستهای DNS از طریق UDP ارسال میشوند. با این حال، پروتکل QUIC برای غلبه بر چند اشکال TCP/UDP معرفی شده و به کاهش تاخیر و بهبود امنیت کمک میکند.

QUIC یک پروتکل حمل و نقل نسبتاً جدید است که توسط Google توسعه یافته و برای ارائه عملکرد، امنیت و قابلیت اطمینان بهتر در مقایسه با پروتکل های سنتی مانند TCP و TLS طراحی شده است. QUIC ویژگی های هر دو TCP و UDP را ترکیب می کند، در حالی که رمزگذاری داخلی مشابه TLS را نیز یکپارچه می کند.

از آنجایی که DoQ جدیدتر است، مزایای متعددی را نسبت به پروتکل های ذکر شده در بالا دارد. برای شروع، DoQ عملکرد سریعتری را ارائه میکند، تاخیر کلی را کاهش میدهد و زمان اتصال را بهبود میبخشد. این منجر به وضوح سریعتر DNS (زمانی که طول میکشد تا DNS آدرس IP را حل کند). در نهایت، این بدان معنی است که وب سایت ها سریعتر برای شما باز میشوند.

مهمتر از آن، DoQ در مقایسه با TCP و UDP نسبت به از دست دادن بسته انعطاف پذیرتر است، زیرا برخلاف پروتکلهای مبتنی بر TCP میتواند از بستههای از دست رفته بدون نیاز به ارسال مجدد کامل بازیابی شود.

علاوه بر این، انتقال اتصالات با استفاده از QUIC نیز بسیار سادهتر است. QUIC چندین جریان را در یک اتصال محصور میکند و تعداد رفت و برگشتهای مورد نیاز برای اتصال را کاهش میدهد و در نتیجه عملکرد را بهبود میبخشد. این میتواند هنگام جابجایی بین Wi-Fi و شبکههای تلفن همراه نیز مفید باشد.

QUIC در مقایسه با سایر پروتکلها هنوز به طور گسترده مورد استفاده قرار نگرفته است. اما شرکتهایی مانند اپل، گوگل و متا در حال حاضر از QUIC استفاده میکنند و اغلب نسخه مخصوص به خود را ایجاد میکنند (مایکروسافت از MsQUIC برای تمام ترافیک SMB خود استفاده میکند) که نویدبخش آینده خوبی برای این دی ان اس است.

در آینده منتظر تغییرات بیشتری در DNS باشید

انتظار میرود فناوریهای نوظهور به طور اساسی نحوه دسترسی ما به وب را تغییر دهند. به عنوان مثال، بسیاری از شرکتها در حال حاضر از فناوریهای بلاک چین برای ارائه پروتکلهای نامگذاری دامنه امنتر، مانند HNS و Unstoppable Domains استفاده میکنند. باید منتظر بود و دید تا با تغییرات ایجاد شده در حیطه وب 3 و فناوری هایی مانند بلاکچین و هوش مصنوعی، چه سرنوشتی در انتظار شکل و ایدههای DNS در دامنه سایت های اینترنت در جهان خواهد بود.