شبکه DMZ چیست؟

شبکه DMZ (Demilitarized Zone) در معماری امنیتی شبکه، ناحیهای بین دو فایروال محسوب میشود که وظیفه آن ایجاد حائل بین شبکه داخلی امن سازمان و اینترنت عمومی است. در واقع، DMZ منطقهای نیمهامن است که سرویسهای قابل دسترسی از بیرون مانند وبسرور، FTP، ایمیل یا DNS در آن قرار میگیرند. این ساختار به سازمانها امکان میدهد تا با حداقل ریسک، خدمات عمومی ارائه کنند.

چرا سازمانها به شبکه DMZ نیاز دارند؟

در محیطهای شبکهای امروزی، تهدیدات سایبری در حال افزایشاند. مجرمان سایبری از طریق اینترنت بهدنبال نفوذ به سرورهای سازمانی هستند. اگر این سرورها مستقیماً به شبکه داخلی متصل باشند، در صورت نفوذ، مهاجم به تمامی منابع دسترسی خواهد داشت. شبکه D.M.Z مانند یک سپر محافظ عمل میکند و با جداسازی فیزیکی یا منطقی سرویسهای عمومی، از دسترسی مستقیم به سیستمهای حیاتی جلوگیری میکند. این موضوع برای صنایعی مانند بانکداری، آموزش، سلامت و تجارت الکترونیک اهمیت دوچندان دارد.

بیشتر بخوانید: برندهای گمنام ولی پرکاربرد در بازار شبکه ایران

اجزای رایج در یک شبکه DMZ

در راهاندازی یک شبکه DMZ مؤثر، به مجموعهای از عناصر سختافزاری و نرمافزاری نیاز است. مهمترین آنها عبارتاند از:

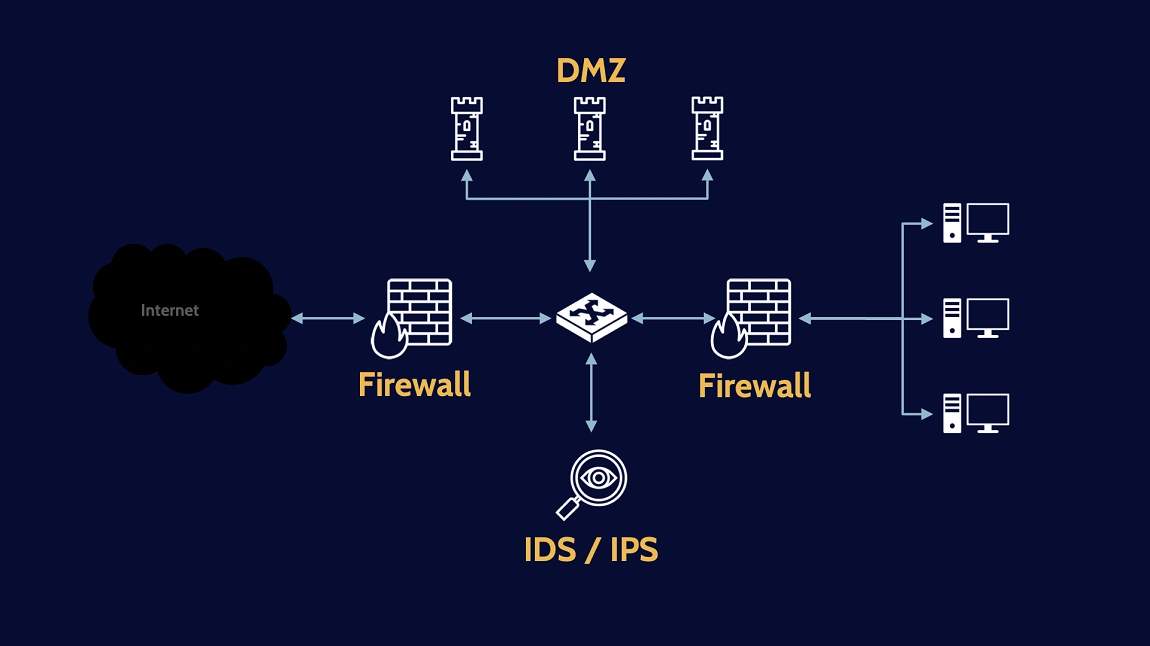

- فایروال بیرونی (External Firewall): نخستین سد دفاعی برای کنترل ارتباطات ورودی از اینترنت به DMZ.

- فایروال داخلی (Internal Firewall): مانعی میان DMZ و شبکه داخلی، برای جلوگیری از عبور ترافیک ناخواسته.

- سرورهای عمومی: سرورهایی که کاربران بیرونی باید به آنها دسترسی داشته باشند، مانند سرور وب، DNS یا ایمیل.

- سیستمهای نظارتی: ابزارهایی برای پایش لحظهای رفتار سرورها و ترافیک شبکه.

- سیستمهای کشف/جلوگیری از نفوذ (IDS/IPS): برای شناسایی فعالیتهای غیرمجاز یا حملات احتمالی طراحی شدهاند.

هر کدام از این اجزا باید بهدرستی پیکربندی و بهروز نگهداشته شوند تا DMZ بتواند نقش خود را به خوبی ایفا کند.

طراحی اصولی شبکه DMZ چگونه است؟

طراحی یک DMZ باید مطابق با سیاستهای امنیتی سازمان باشد. یکی از رایجترین معماریها، ساختار دو فایرواله است. در این ساختار، دو فایروال به صورت زنجیرهای قرار میگیرند. فایروال اول ارتباطات بیرونی را فقط به سرورهای DMZ هدایت میکند. فایروال دوم نیز فقط در شرایط خاص و تعریفشده اجازه میدهد ترافیک از DMZ وارد شبکه داخلی شود.

همچنین در برخی موارد، سازمانها از یک فایروال با چند اینترفیس استفاده میکنند تا DMZ، شبکه داخلی و خارجی را از یکدیگر تفکیک کنند. انتخاب میان این مدلها به بودجه، نیازهای امنیتی و زیرساخت شبکه بستگی دارد.

مزایای پیادهسازی شبکه DMZ

شبکه DMZ با ایجاد مرزهای کنترلشده، مزایای امنیتی و عملیاتی مهمی به همراه دارد:

- محافظت از شبکه داخلی: اگر یک سرور در DMZ مورد حمله قرار گیرد، شبکه داخلی همچنان ایزوله باقی میماند.

- افزایش انعطافپذیری در مدیریت: میتوان پیکربندیهای متفاوتی برای دسترسی کاربران داخلی و بیرونی تعریف کرد.

- مانیتورینگ دقیق ترافیک: چون تمام ترافیک عبوری از DMZ قابل نظارت است، بررسی دقیقتری از فعالیتها فراهم میشود.

- کاهش سطح حمله (Attack Surface): با محدود کردن دسترسی مستقیم، احتمال موفقیت حمله به منابع اصلی سازمان کاهش مییابد.

- پشتیبانی از انطباق با استانداردها: بسیاری از قوانین امنیتی مانند PCI-DSS، HIPAA و ISO 27001 نیاز به پیادهسازی DMZ دارند.

چالشها و معایب شبکه DMZ

در کنار مزایا، طراحی و مدیریت شبکههای DMZ نیز با چالشهایی همراه است:

- پیچیدگی در اجرا: طراحی معماری مناسب و تنظیم دقیق فایروالها به دانش فنی بالایی نیاز دارد.

- هزینههای نگهداری: راهاندازی DMZ نیازمند سختافزارهای جداگانه و نیروی انسانی متخصص است.

- ریسک خطای انسانی: اشتباه در تنظیمات امنیتی یا اعمال مجوزهای اضافی میتواند منجر به نقض امنیت شود.

- محدودیت در عملکرد سرورها: برخی از نرمافزارها ممکن است برای عملکرد بهینه، نیاز به ارتباط با منابع داخلی داشته باشند که در DMZ محدود میشود.

تفاوت شبکه DMZ با VLAN یا Subnet

در حالی که VLAN و Subnet راهکارهایی برای تقسیمبندی منطقی شبکه هستند، DMZ رویکردی امنیتمحور دارد. بهعنوان مثال، میتوان یک VLAN برای کارکنان مالی و VLAN دیگری برای توسعهدهندگان ایجاد کرد؛ اما این تفکیک صرفاً برای مدیریت بهتر است نه افزایش امنیت.

از سوی دیگر، DMZ با فایروالهایی مستقل و محدودیتهای شدید، تمرکز بر حفاظت از منابع حساس در برابر دسترسی بیرونی دارد. البته در طراحیهای پیشرفته، VLAN نیز میتواند داخل DMZ پیادهسازی شود تا سرویسهای مختلف از یکدیگر تفکیک شوند.

آیا همه سازمانها به DMZ نیاز دارند؟

برای شرکتهایی که با اطلاعات حساس، دادههای مشتریان یا سرویسهای آنلاین سروکار دارند، استفاده از شبکه DMZ تقریباً الزامی است. سازمانهایی مانند:

- بانکها و مؤسسات مالی

- دانشگاهها و مدارس دارای پورتال آموزشی

- فروشگاههای اینترنتی

- شرکتهای هاستینگ و ارائهدهندگان سرور

در مقابل، شرکتهای کوچک با کاربردهای محدود از اینترنت ممکن است بدون DMZ هم بتوانند فعالیت کنند؛ ولی همچنان وجود DMZ امنیت پایهای را ارتقا میدهد.

نمونههایی از کاربردهای DMZ در سازمانها

- سرویسهای وب سازمانی: نگهداری وبسایت رسمی شرکت در DMZ، دسترسی کاربران را بدون تهدید شبکه داخلی ممکن میسازد.

- سرور ایمیل خارجی: میلسرورهایی مانند Exchange یا Zimbra که بهصورت عمومی خدمات ارائه میدهند، بهتر است در DMZ قرار بگیرند.

- سرورهای FTP یا فایلی: جهت اشتراک فایل میان کاربران بیرونی و داخلی بدون در معرض قرار دادن کل شبکه.

- سرور DNS خارجی: که برای پاسخ به درخواستهای دامنه از خارج سازمان بهکار میرود.

نکات مهم در نگهداری شبکه DMZ

نگهداری شبکه دیامزد نیازمند پایش مداوم و بررسیهای دورهای است:

- بهروزرسانی سیستمعامل و نرمافزارها: چون سرورهای DMZ بیشتر در معرض خطرند، بهروزرسانی منظم حیاتی است.

- تست نفوذ دورهای: شناسایی آسیبپذیریهای احتمالی با ابزارهای تست نفوذ (مانند Nmap، Nessus).

- محدود کردن پورتها و سرویسها: تنها پورتهای موردنیاز باید باز باشند و سایر سرویسها غیرفعال شوند.

- استفاده از لاگگیری و SIEM: ثبت فعالیتهای کاربران و بررسی لاگها کمک زیادی به شناسایی حملات خواهد کرد.

شبکه DMZ در برابر تهدیدات روز صفر

در حملات Zero-Day، مهاجمان از آسیبپذیریهایی استفاده میکنند که هنوز توسط تولیدکنندگان شناخته نشدهاند. در چنین مواردی، وجود DMZ یک خط دفاعی حیاتی است. با اینکه نمیتوان از حمله جلوگیری کرد، اما میتوان آن را در منطقه DMZ محدود کرد تا از نفوذ به لایههای داخلی شبکه جلوگیری شود. ابزارهای هوشمند تحلیل رفتار کاربر و سیستم (UEBA) نیز در این بخش عملکرد مؤثری دارند.

آینده شبکه DMZ در معماریهای نوین

با پیشرفت فناوریهایی مانند معماری صفر اعتماد (Zero Trust) و شبکهسازی تعریفشده با نرمافزار (SDN)، ساختارهای امنیتی در حال تحولاند. با این حال، DMZ همچنان جایگاه خود را حفظ کرده و در ترکیب با این فناوریها عملکردی قویتر خواهد داشت. مثلاً میتوان DMZ را با سیاستهای Zero Trust ترکیب کرد و دسترسی کاربران حتی در DMZ را با دقت بررسی کرد.

نتیجهگیری: شبکه DMZ، نه یک انتخاب، بلکه یک الزام

پیادهسازی شبکه DMZ یک گام هوشمندانه برای محافظت از داراییهای اطلاعاتی در برابر تهدیدات خارجی است. با جداسازی خدمات عمومی و تنظیم کنترلهای دقیق دسترسی، سازمانها میتوانند تعادلی بین عملکرد و امنیت ایجاد کنند. حتی با ورود فناوریهای جدید، مفهوم DMZ همچنان در طراحیهای پیشرفته جایگاه مهمی دارد و در معماری امنیتی سازمانها، یک الزام غیرقابل چشمپوشی است. برای افراد علاقهند به مباحث شبکه، دوره آموزش پیاده سازی امنیت در لایه های شبکه دوران آکادمی را به شما پیشنهاد میکنیم.