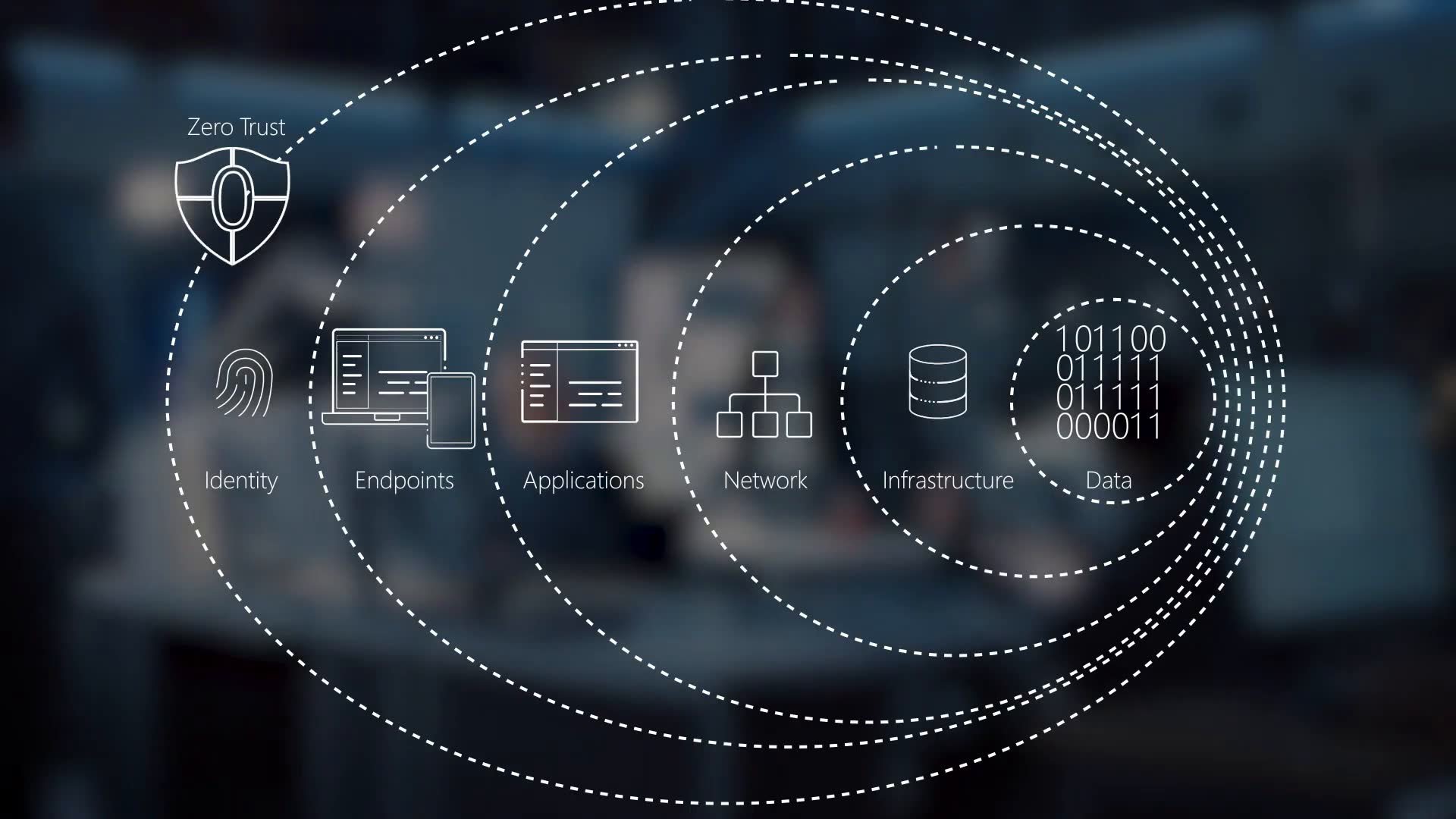

زیرو تراست یا به عبارتیZero Trust را می توان نوعی مدل امنیتی برای محافظت از اطلاعات دانست که نیاز به احراز هویت دقیق برای هر فرد و یا دستگاهی دارد که قصد دارند به یک منبع خصوصی و ویژه در شبکه مربوطه متصل شوند. مدل اصلی زیرو تراست در سال 2010 توسط شخصی به نام جان کیندر واگ تشکیل شد. جان کیندر واگ در زمان تولید این فناوری جزو تحلیلگران اصلی شرکت تحقیقات فاستر نیز به شمار می آمد. اما پس از آن و پس از گذشت مدتی گوگل بیانیه ای بر این مبنا اعلام کرد که طی آن در فناوری های مرتبط با شبکه خود، ساختار زیرو تراست را پیاده سازی نمود. البته این موضوع نیز موجب رواج هر چه بیشتر این فناوری در جامعه شد. در ادامه مطالب بیشتری را درباره این موضوع بیان می کنیم. همراه ما باشید:

بیشتر مفهوم زیرو تراست را درک کنید

زیرو تراست را می توان نوعی چارچوب یا قالب امنیتی دانست که بر اساس این باور تنظیم شده است که هر کاربر دستگاه و آدرس IP چنانچه که بخواهد به منبعی دسترس پیدا کند، در ابتدای کار به عنوان نوعی تهدید شناخته می شود. این موضوع نیز تا زمانی ادامه پیدا خواهد کرد که از طریق احراز هویت خلاف این موضوع اثبات شود.

به عبارت دیگر نیز بهتر است بدانید کهZero Trust را می توان به عنوان نوعی مدل امنیتی فناوری اطلاعات به شمار آورد که نیازمند تایید هویت دقیق و کامل افراد می باشد. چنانچه این تایید هویت به شکل درست و کامل صورت نگیرد، افراد به هیچ عنوان نه از طریق دستگاه های مختلف و نه از طریق تکنولوژی های شخصی نمی توانند به سیستم متصل به سرور اصلی اتصال پیدا کنند.

فناوری زیرو تراست عموما با نام هایی از قبیل Zero Trust Network و یا Zero Trust Architecure نیز شناخته می شود و جزو فناوری های بسیار محبوب در میان افراد به شمار می آید. یکی از رویکردهای اصلی جامعه که امروزه بسیار مورد استقبال قرار گرفته است را می توان زیرو تراست دانست؛ زیرا این فناوری توانسته است چندین اصل و فناوری های مختلفی را درون خود جای دهد و بهترین خدمت رسانی را به عنوان یک فناوری نوین برای انسان ها داشته باشد.

امروزه فناوری زیرو تراست به عنوان یک استراتژی موثر به شمار می آید که کاربرد بسیاری در جلوگیری از نقص ها، داده ها و انواع متنوع حملات سایبری دارد. زیرو تراست روز به روز در میان سایر فناوری های موجود در حال افزایش رتبه خود است.

برترین مزایای زیرو تراست یا Zero Trust

- یکی از اصلی ترین مزایای فناوری زیرو تراست را باید برقراری امنیت حداکثری دانست. این قابلیت توانسته است تا حدود بسیاری به عنوان یک سد در مقابل هکرهای سایبری و سایر افراد سو استفاده گر قرار بگیرد.

- علاوه بر آن نیز بهتر است بدانید که ساختار فناوری زیرو تراست به گونه ای است که برای دسترسی از راه دور در عین تامین امنیت کامل ساخته شده است و تا به امروز نیز توانسته که در این زمینه بسیار موفق عمل کند.

- جالب است در رابطه یا این فناوری بدانید که پس از انجام احراز هویت، شما امکان دسترسی کامل به اپلیکیشن ها در شبکه و خارج از شبکه را خواهید داشت.

- همچنین امکان دسترسی به اپلیکیشن های اصلی پس از تایید هویت شما به طور کامل صورت خواهد گرفت. به نوعی استفاده از این اپلیکیشن ها برای افراد آزاد می باشد.

- در رابطه با این فناوری کاربردی باید این موضوع را نیز بدانید که پیش از دسترسی به هر یک از دستگاه ها مجدد تاییدیه ای ارسال خواهد شد. این موضوع نیز به نوعی تامین کننده امنیت هر چه بیشتر به شمار می آید.

دلیل اهمیت زیرو تراست چیست؟

زیرو تراست را در حال حاضر می توان به نوعی یک تفکر فعال در زمینه تامین امنیت دانست که جزو برترین فناوری ها در عصر اطلاعات به شمار می آید. پیش از ساخت این فناوری، مدل های امنیتی و محیط های اصلی شبکه های مد نظر را که اغلب آن ها نیز توسط فایروال ها یا سایر راه حل های آن ارائه می شده است، کنترل شده و به نوعی از این طریق امنیت را تا حدودی فراهم می کردند. این موضوع در صورتی بود که چنانچه افراد اطلاعات را به اشتباه نادرست وارد می کردند، از شخص به عنوان هکر و یا یک تهدید یاد می شد و اجازه ورود او به سایت به طور کامل لغو می شد.

جالب است در رابطه با این روش قدیمی بدانید که آن را نیز با عنوان روش قلعه و خندق نیز می شناسند. روشی که به طور کلی محدود به دسترسی های داخلی بود و دسترسی خارج از شبکه در این فناوری ها به نوعی غیر ممکن شناخته می شد. اما در عین حال به علت کیفیت دسترسی های داخلی نیز این محصول مورد پسند برخی از افراد واقع می شد.

مشکل اصلی در رابطه با فناوری هایی که به ذکر آن ها پرداختیم را می توان این موضوع دانست که هنگامی که تهدید و یا به نوعی یک نیرو مهاجم از این فناوری یا به نوعی خندق عبور نماید، توانایی این را خواهد داشت که به سادگی به قلعه های مورد نظر حمله کند. در نتیجه کلیه اطلاعات مورد نیاز را برای تخریب سایت اصلی و یا به نوعی قلعه به دست خواهد آورد. اما این آسیب گاهی فراتر از سایت می رود و زندگی افراد را تحت الشعاع قرار می دهد.

اصول اصلی زیرو تراست را چه مواردی باید دانست؟

در رابطه با هدف اصلی فناوری زیرو تراست بهتر است بدانید که هدف نهایی و اصلی این فناوری این است امنیت مورد نظر را برای محیط هایی مانند فضای شخصی تلفن ها فراهم آورد. اما رسیدن به این هدف در صورتی انجام خواهد شد که طبق توصیه های تولید کننده شرکت ها اصولی را که در ادامه به بیان آن ها می پردازیم را رعایت نمایند.

- شناسایی داده های حساس

بهتر است برای اطلاعات شخصی خود سازمان بندی در نظر داشته باشید ؛چرا که اطلاعات مالی و یا اطلاعات مرتبط با مالکیت معنوی شما جزو موارد محرمانه به شمار خواهند آمد. این در صورتی است که اطلاعات محرمانه شما ارزش بسیاری برای مهاجمان خواهد داشت. قلب زیرو تراست را امنیت داده های محرمانه شما تشکیل خواهد داد. پس حتما این موضوع را در نظر داشته باشید که داده های خود را طبقه بندی نمایید.

- اجرای دقیق کنترل دسترسی

طبق چارچوب هایی که برای زیرو تراست در نظر گرفته شده است، شرکت ها برای استفاده از این فناوری باید از ابزارها و تکنیک هایی که در ادامه به ذکر آن ها خواهیم پرداخت استفاده نمایند تا بتوانند از تلاش های دسترسی مهاجمان تا حدود زیادی جلوگیری نمایند. این موارد را می توان مسائلی از قبیل کنترل دسترسی با حداقل امتیاز، احراز هویت چند عاملی یا MFA و دسترسی ZTNA یا همان Zero Trust دانست.

- موشکافی دقیق هر نقطه پایانی

فناوری زیرو تراست به طور بالقوه هر کاربر، دستگاه و یا نقطه اتصال را به عنوان یک تهدید در نظر می گیرد. اتصال هایی که درون شبکه سازمانی صورت می گیرند در صدر این اتهام قرار دارند. بهتر است بدانید که درخواست هایی که وارد شبکه می شوند، هر کدام به طور جدا اعتبار سنجی می شوند و در آخر به عنوان رمز مورد بررسی قرار خواهند گرفت. بهتر است محدودیت هایی را که در مورد چگونگی دسترسی کاربرها به منابع داخل و یا خارج از شبکه می باشد را تعیین کنید و به نوعی بر روی رفتار کاربران خود کنترل داشته باشید.

- سرمایه گذاری بر آنالیز و مانیتورینگ در لحظه

سایت زیرو تراست به شکلی طراحی شده است که امنیت و مدیریت وقایع باید تمامیه اتفاقات رخ داده در سیستم های شما را به طور کامل فهمیده و درک کنند. اما بهتر است بدانید که تجزیه و تحلیل رفتار کاربران به شما این امکان را خواهد داد که تشخیص تهدید تا حدود بسیاری برای شما آسان بوده است. همچنین کمک خواهد کرد تا حملات صورت گرفته و تلاش برای سرقت را به سادگی شناسایی کرده و از نفوذ آن ها جلوگیری نماید.

- خودکار بودن تا حد امکان

فناوری زیرو تراست به شناسایی دقیق و به نوعی شبانه روزی تهدیدات و نظارت بر سایر رویدادهایی که اتفاق می افتد، نیازمند می باشد. اما این خواسته صرفا با اتکا به پرسنل موجود در سازمان ها برای نظارت بر این رویدادها کافی نخواهد بود و نمی توان این موضوع را به عنوان روشی بهینه شناخت. پس توصیه می شود که تا آن حد که برای شما نیز امکان پذیر است سعی کنید که راهکارهای آنالیز و مانیتورینگ خود را به صورت خودکار تنظیم نمایید.

حرف آخر

امروزه امنیت سایبری برای اکثر شرکت ها و سازمان ها اهمیت بسیار بالایی دارد. زیرو تراست امکان کنترل، مشاهده، ارزیابی تهدید و… را فراهم می کند. در نتیجه می توان با آن یک استراتژی امنیتی عالی علیه باج افزارها داشت. این مدل بر این باور است که هیچ کاربری با وجود اجازه ورود به شبکه، نباید به صورت از پیش تعیین شده قابل اعتماد قلمداد شود؛ زیرا امکان دارد که یک کاربر هک شده باشد. به طور کلی زیرو تراست به هیچ کس و هیچ چیز اعتماد ندارد.