با گسترش تهدیدات سایبری و افزایش استفاده از روشهای دورکاری، تأمین امنیت زیرساختهای فناوری اطلاعات دیگر یک انتخاب نیست؛ بلکه ضرورتی اجتنابناپذیر است. این سند که مطابق الزامات اداره کل آمار، فناوری اطلاعات و امنیت فضای مجازی تدوین شده و همراستا با استانداردهای جهانی همچون NIST SP 800-53 (راهنمای کنترلهای امنیتی دولت آمریکا)، ISO/IEC 27001:2022 (استاندارد مدیریت امنیت اطلاعات) و CIS Controls v8 (کنترلهای بنیاد امنیت اینترنت) است، تلاش میکند چارچوبی عملی برای حفاظت از تجهیزات، سرویسها و محیطهای کاری ارائه دهد.

هدف اصلی، آمادهسازی سازمان برای مقابله با تهدیدات پیشرفته و تضمین تداوم کسبوکار است — حتی وقتی بسیاری از کارمندان از خانه یا محیطهای غیراداری کار میکنند.

این دستورالعمل در بخشهای کلیدی مثل مدیریت دارایی، بهروزرسانی، رویدادنگاری، امنیت شبکه، طراحی زیرساخت، پشتیبانگیری، کنترل دسترسی، آموزش و امنیت دورکاری تدوین شده است.

مدیریت داراییها و منابع

مدیریت داراییهای دیجیتال یعنی شناسایی و ثبت همهچیز: از لپتاپ کارمندان تا روترها، سرورها و حتی نرمافزارهای نصبشده.

در عمل، اگر سازمان نداند چه چیزی در شبکهاش وجود دارد، یعنی نمیداند از چه چیز باید محافظت کند؛ شبیه انبارداری که نداند چه کالاهایی در انبار دارد.

بر اساس کنترلهای CIS 1-1 و ASM-1 باید یک فهرست دقیق از همه داراییها تهیه و بهطور منظم بهروزرسانی شود.

این فهرست باید شامل مشخصاتی مانند مالک، محل استفاده، و نقش هر دارایی باشد (ASM-7).

برای مثال: اگر لپتاپ پیمانکاران ثبت نشود، آنها میتوانند بدون نظارت به اطلاعات سازمان دسترسی پیدا کنند.

مطالب مرتبط: آمادگی سایبری سازمانها در زمان جنگ؛ جلوگیری از فلج شدن

طبقهبندی و ارزشگذاری (بر اساس ISO 5-12) یعنی تعیین اینکه هر دارایی چقدر حیاتی است. برای درک بهتر، تصور کنید اطلاعات حقوقی و مالی کارمندان بسیار حساستر از جزئیات عمومی وبسایت سازمان است. با این رتبهبندی، سازمان منابع خود را بر حفاظت از بخشهای مهمتر متمرکز میکند.

همچنین برچسبگذاری (ASM-6) بهعنوان بخشی از فرآیند، کمک میکند سطح دسترسی را مدیریت کنید — مثلاً برچسب «محرمانه» یا «داخلی» روی فایلها، مانع دسترسی غیرمجاز میشود.

ابزارهای شناسایی خودکار مثل DHCP Logging یا نرمافزارهای Asset Inventory کمک میکنند شبکه همیشه پایش شود (ASM-9). سامانه مدیریت دارایی (ASM-8) باید اطمینان دهد که اطلاعات این فهرست، دقیق و بهروز است.

بهروزرسانی نرمافزارها و میانافزارها

بسیاری از حملات سایبری از طریق حفرههای نرمافزاری انجام میشوند. به همین دلیل مدیریت وصلههای امنیتی (Patch Management) اهمیت حیاتی دارد.

میانافزارها (Firmware) مانند نرمافزارهای داخلی سختافزارها (مثلاً iLO در سرور HP یا IPMI در سرورهای SuperMicro) اغلب فراموش میشوند، در حالی که هکرها دقیقاً از همین غفلت بهره میبرند.

همانطور که در CIS 7-1 آمده است، باید همه میانافزارها و سیستمعاملها به آخرین نسخهها بهروزرسانی شوند و سرورهایی که منطبق نیستند، سریعاً از مدار خارج شوند.

استفاده از سامانههایی مانند WSUS (Windows Server Update Services) برای اعمال وصلهها بهصورت خودکار توصیه میشود (SEA-03, CIS 7-5).

قبل از نصب، وصلهها در محیط تست بررسی میشوند تا اختلالی در عملیات اصلی ایجاد نشود.

همچنین نرمافزارهای ضدبدافزار و ضدباجافزار باید از منابع معتبر دانلود و مرتب بهروزرسانی شوند؛ مثل آنتیویروسهایی که در آزمایشگاههای بینالمللی تست شدهاند.

مثلاً نقص امنیتی Log4Shell که در دسامبر ۲۰۲۱ کشف شد، میلیونها سیستم در دنیا را در معرض نفوذ قرار داد. بسیاری از سازمانها بهدلیل تأخیر در بهروزرسانی، قربانی شدند.

رویدادنگاری و پایش لاگها

هر فعالیتی که در شبکه انجام میشود باید قابلردیابی باشد. جمعآوری لاگها مطابق با NIST SP 800-92 بهمنزلهی داشتن دوربینهای نظارتی در ساختمان است.

تمامی لاگهای سیستمها، برنامهها و تجهیزات شبکه باید حداقل ۶ ماه نگهداری شوند (CIS 6-1).

پایش رویدادهای حساس مثل تلاشهای ناموفق برای ورود به پورتهای مدیریتی (SSH، iLO)، دسترسیهای خارج از ساعات اداری یا تغییرات توسط مدیران سیستم ضروری است.

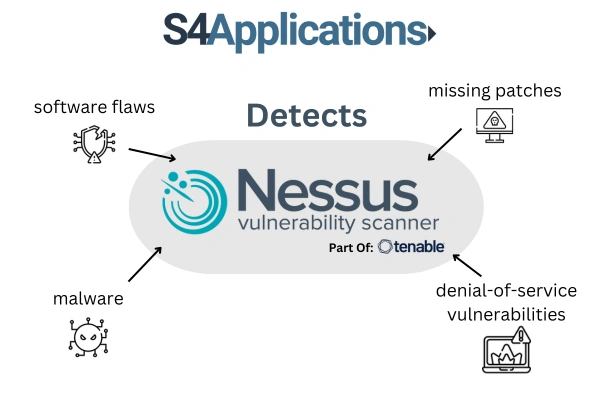

نظارت بر آسیبپذیریهای مهم مثل Zerologon یا EternalBlue به کمک ابزارهایی مثل Nessus، بخش مهمی از مدیریت لاگهاست (SEA-03).

هرگونه مشکل در جمعآوری یا ذخیرهسازی لاگها باید به تیم امنیت گزارش شود.

امنیت شبکه و پیکربندی

معماری شبکه مانند نقشه دفاعی یک قلعه است. طبق CIS 12-1 باید ساختار کلی شبکه و جریانهای داده داخلی و خارجی مستند و مرتب بازبینی شود (ASM-2).

تقسیمبندی شبکه (Network Segmentation) با استفاده از VLAN (شبکه محلی مجازی) اجازه میدهد کاربران، سرورها و سیستمهای حیاتی از هم جدا شوند (CIS 12-2). مثلاً شبکه مهمانان شرکت با شبکه سرور مالی هیچ تداخلی نداشته باشد.

تجهیزات امنیتی مانند Firewall، UTM (Unified Threat Management)، IDS/IPS و WAF (دیوار آتش نرمافزاری برای برنامههای وب) باید متناسب با نیاز سازمان انتخاب و نصب شوند (CIS 13-1).

پورتهای غیرضروری مثل Telnet یا SMB:445 بسته شوند و از پروتکلهای امن مثل HTTPS یا SSH استفاده شود (CIS 9-2).

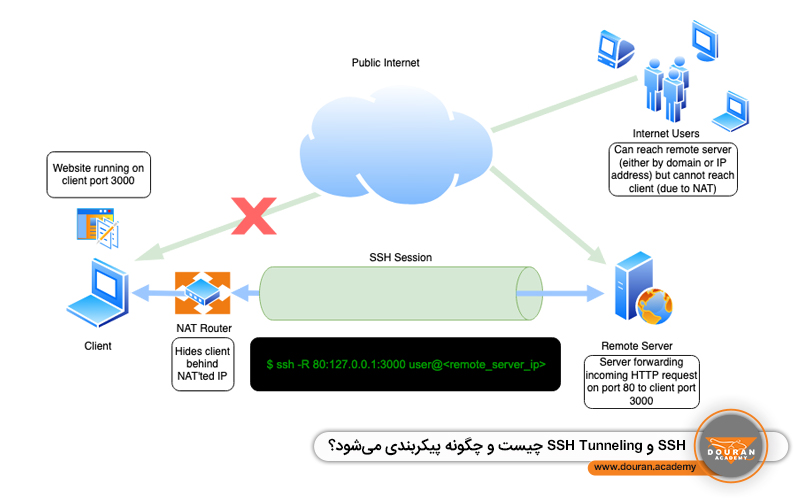

برای دسترسی راه دور هم VPN با IPsec و احراز هویت چندمرحلهای (MFA) الزامی است (CIS 9-3).

دسترسی به کنسولهای مدیریتی مثل iLO باید فقط از طریق شبکههای خارج از باند انجام شود.

طراحی زیرساخت و برنامهریزی IP

برنامهریزی صحیح IP شبیه نقشهکشی شهری است: بدون نظم، بهزودی شبکه دچار شلوغی و تداخل میشود.

آدرسهای IP باید مرتب بازبینی شوند (ASM-12) و VLANهای جداگانه برای سرویسهای حساس طراحی شود.

مثلاً برای مهمانان، استفاده از شبکههای BYOD (Bring Your Own Device) با دسترسی محدود توصیه میشود.

پشتیبانگیری و بازیابی

داشتن نسخه پشتیبان مانند بیمهنامهای است که در بحران مالی کمک میکند. سیاستهای پشتیبانگیری باید مطابق CIS 10-1 تدوین شوند.

نسخههای پشتیبان باید با الگوریتمهای رمزنگاری قوی مثل AES-256 محافظت شوند و خارج از دامین کنترلر ذخیره شوند (CIS 10-2).

آزمایش منظم این نسخهها ضروری است و ذخیرهسازی نسخهها روی هارد شخصی یا لپتاپ اکیداً ممنوع است.

مدیریت حسابها و دسترسیها

یکی از رایجترین دلایل نفوذ، حسابهای پیشفرض یا بلااستفاده است (CIS 5-1). حسابهای admin و root باید دورهای بازبینی شوند (CIS 5-2).

دسترسیها باید بر اساس اصل حداقل دسترسی (CIS 4-1) محدود باشند و برای دسترسیهای حساس MFA فعال باشد (CIS 4-3).

گاهیرسانی و مهندسی اجتماعی

مهندسی اجتماعی تهدیدی است که دیوار آتش و آنتیویروس هم جلوی آن را نمیگیرد.

بنابراین آموزش کارکنان درباره ایمیلهای جعلی، فیشینگ و استفاده امن از اینترنت بر اساس CIS 14-1 ضروری است.

نصب نرمافزارهای غیرمجاز و استفاده از وبسایتهای مشکوک ممنوع است.

دسترسی فیزیکی به مراکز داده هم باید کنترل شود (CIS 11-1).

ارزیابی امنیتی

روشهای ارزیابی امنیتی (SEA-01) باید مدام بهروز شود. اسکنهای دورهای با Nessus یا ابزار مشابه و رتبهبندی آسیبپذیریها بر اساس شدت (SEA-02) کمک میکند ضعفها قبل از هکرها شناسایی شوند.

تست نفوذ (SEA-04) هم مکمل اسکنهاست — شبیه شبیهسازی یک حمله واقعی.

امنیت در دورکاری

اتصال ایمن از خانه با VPN و MFA (CIS 9-3) ضروری است. دستگاهها باید ضدبدافزار و رمزنگاری کامل دیسک داشته باشند (CIS 13-2).

پایش رفتار کاربران با SIEM (CIS 6-3) و آموزشهای مستمر (CIS 14-7) بخشی از الزامات امنیتی محیطهای دورکاری است.

نتیجهگیری

امنیت سایبری در دورکاری، فقط خرید تجهیزات نیست؛ بلکه ترکیبی از فناوری، فرآیند و فرهنگسازی است.

سازمانی که کارکنانش آموزشدیده باشند، فرآیندهایش شفاف و داراییهایش شناساییشده باشد، در برابر تهدیدات مدرن مقاوم خواهد بود — حتی وقتی «دفتر کار» تبدیل به اتاق پذیرایی شده باشد.

حفظ امنیت در عصر دورکاری یعنی آمادگی دائم برای مقابله با حملات نوظهور؛ همانطور که در دنیای فیزیکی، قفل در ورودی کافی نیست و باید دیوارها، دوربینها و نگهبانان همگی آماده باشند.