محققان CRIL یک تروجان بانکی اندرویدی جدید «Brokewell» را مشاهده کردند که از طریق یک سایت فیشینگ که به عنوان صفحه رسمی بهروزرسانی کروم پنهان شده بود، توزیع میشد.

تروجان بانکی مخرب Android مجهز به عملکردهای مختلفی مانند ضبط صفحه، صفحه کلید و بیش از 50 فرمان مختلف از راه دور است.

پس از بررسی بیشتر، محققان توانستند تروجان را به توسعهدهندهاش ردیابی کنند که تروجان را قادر به دور زدن محدودیتهای مجوز در آخرین نسخههای سیستم عامل اندروید توصیف کرد.

مطالب مرتبط: کسپرسکی، تروجانی که بانکداری آنلاین کره را هدف قرار داد را کشف کرد

توسعهدهنده بکاند Android Banking Trojan پیدا شد که ابزارهای جاسوسافزار دیگری را توزیع میکند

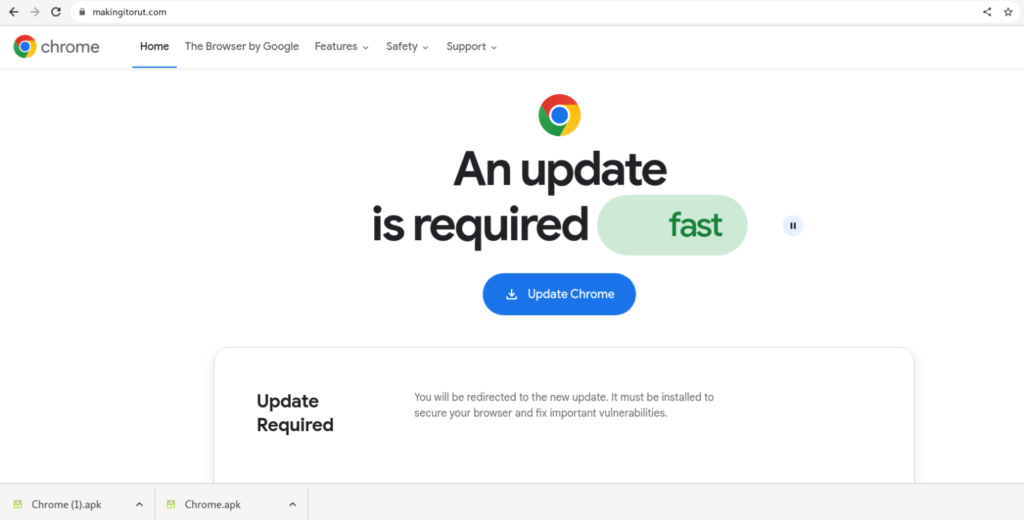

محققان CRIL تروجان را در حال توزیع از طریق دامنه “hxxp://makingitorut[.]com” شناسایی کردند که خود را به عنوان وبسایت رسمی بهروز رسانی کروم پنهان میکند و دارای چندین شباهت قابل توجه است.

این سایت کاربر را فریب میدهد که فکر کند بهروز رسانی لازم است و آن را بهعنوان «برای ایمنسازی مرورگر و رفع آسیبپذیریهای مهم ضروری توصیف میکند. یک دکمه دانلود در سایت، کاربران را به دانلود فایل APK مخرب “Chrome.apk” در سیستم خود هدایت میکند».

پس از بررسی، فایل APK دانلود شده بهعنوان یک تروجان بانکی اندروید جدید کشف شد که با بیش از 50 فرمان مختلف از راه دور مانند جمعآوری دادههای تلفن، جمعآوری تاریخچه تماس، بیدار کردن صفحه دستگاه، جمعآوری مکان، مدیریت تماس، صفحه نمایش و ضبط صدا گنجانده شده است.

تروجان از طریق یک سرور فرمان و کنترل از راه دور (C&C) که از طریق دامنه “mi6[.]operationanonrecoil[.]ru” کار میکند و در آدرس IP “91.92.247[.]182 میزبانی میشود” ارتباط برقرار میکند.

این بدافزار بیشتر به یک مخزن git مرتبط شد، جایی که توضیح داده شد که میتواند محدودیتهای مبتنی بر مجوز در نسخههای 13، 14 و 15 اندروید را دور بزند. مخزن git حاوی پیوندهایی به پروفایلها در انجمنهای زیرزمینی، یک صفحه Tor، و یک کانال تلگرام.

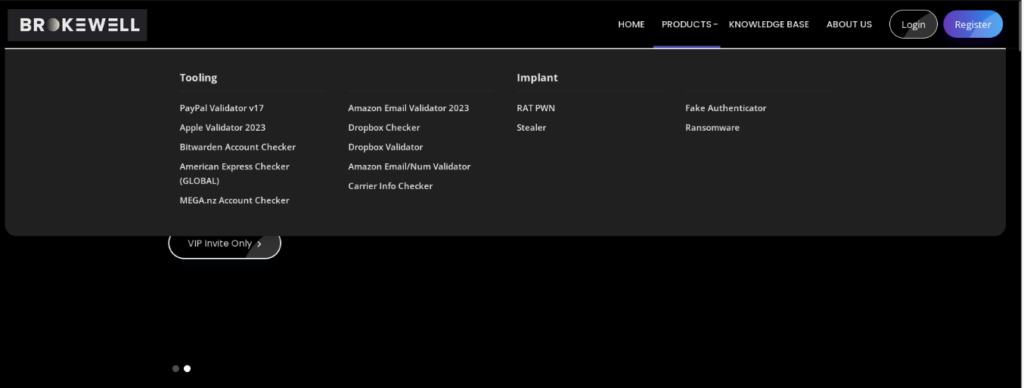

صفحه Tor به صفحه شخصی توسعهدهندگان بدافزار هدایت میشود، جایی که آنها اقداماتی را برای معرفی خود انجام میدهند و به سایتی پیوند میدهند که پروژههای مختلفی را که ایجاد کردهاند، مانند چککنندهها، اعتبارسنجیها، دزدها و باجافزارها را فهرست میکند. از آنجایی که محققان CRIL هیچ اشارهای به تروجان بانکی اندروید در سایت مشاهده نکردند، فرض بر این است که تروجان یک توسعه بسیار جدید است که ممکن است در روزهای آینده فهرست شود.

قابلیتهای فنی تروجان بانکی اندروید Brokewell

محققان خاطرنشان میکنند که تروجان بانکی Brokewll احتمالاً در مراحل اولیه توسعه خود است و بنابراین دارای عملکردهای محدودی برای دوره زمانی است. تکنیکهای حمله فعلی عمدتاً شامل حمله همپوشانی صفحه، ضبط صفحه/صوتی یا تکنیکهای keylogging میشود. با این حال، محققان هشدار میدهند که نسخههای آینده تروجان بانکداری اندروید ممکن است ویژگیهای اضافی را در خود جای دهند.

بدافزار در حال انجام یک بررسی پیشگیرانه برای تعیین اینکه آیا سیستم میزبان روت شده است مشاهده میشود. این مرحله شامل بررسی نام بسته یک برنامه چک ریشه، ابزار تجزیه و تحلیل ترافیک شبکه و یک ابزار تجزیه apk. است.

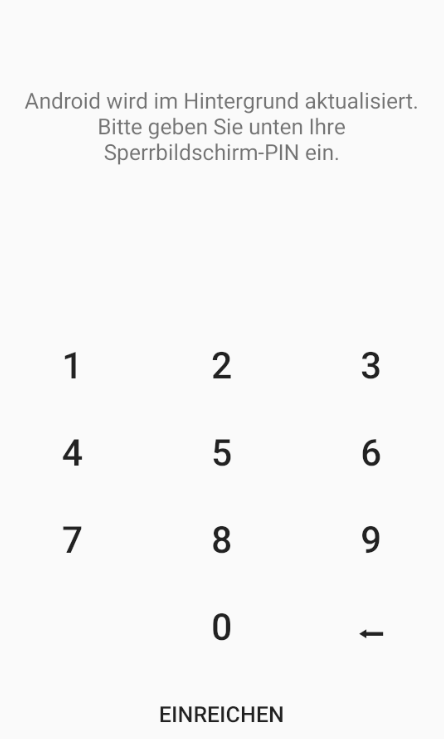

هنگامی که تشخیص داده شد که دستگاه نشده است، با اجرای عادی ادامه مییابد و ابتدا از قربانی میخواهد مجوزهای دسترسی را دریافت کند. سپس از سرویس دسترسی برای اعطای مجوزهای دیگر مانند “نمایش روی سایر برنامهها” “نصب از منابع ناشناس” بهبرنامه، سوء استفاده میشود.

محققان پیشبینی میکنند که این ابزار در انجمنهای زیرزمینی و از طریق پورتال محصول توسعهدهنده بدافزار افزایش یابد، که بر مرحله پیشروی تروجانهای بانکی و نیاز به نظارت مستمر بر چنین پیشرفتهایی تاکید دارد.