یکی از دلایل بسیاری که افراد جامعه تصمیم میگیرند به جای گوشیهای اندرویدی از آیفون استفاده کنند، امنیت است. با این حال، اکنون بهنظر میرسد که هکرها راه هوشمندانهای برای دور زدن بررسیهای امنیتی اپل از طریق استفاده از صفحه کلیدهای سفارشی شخص ثالث پیدا کردهاند که به آنها امکان جاسوسی از کاربران آیفون را میدهد.

طبق گزارشی از محقق امنیتی راسل کنت پین در «Certo Software»، این روش حمله جدید از صفحه کلیدهای مخرب برای ضبط پیامهای خصوصی، تاریخچه مرور و حتی رمزهای عبور کاربران آیفون استفاده میکند.

پس از اینکه دریافت گزارشهای متعددی از حوادث سایبری توسط شرکتهای امنیت سایبری،موسسهCerto تصمیم گرفت که این موضوع را بررسی کند. پس از بررسیهای گسترده، صفحه کلیدهای شخص ثالث مخرب در همه دستگاه های آسیب دیده یافت شد.

در این نوشتار سعی کردیم نکات مرتبط با این موضوع را برای کاربران آیفون ارائه دهیم تا تجربه کاربری امنتری را از آیفون خود داشته باشند.

مطالب مرتبط: 5 نکته کلیدی امنیت آیفون

سوء استفاده از TestFlight برای نصب صفحه کلیدهای سفارشی

معمولاً وقتی صحبت از جاسوسی از کاربران آیفون میشود، مهاجم باید دستگاه هدف را جیلبریک کند یا به حساب iCloud دسترسی پیدا کند. چیزی که این حمله جدید را متمایز میکند این است که برای جاسوسی از کاربران آیفون به هیچ یک از این روشها متکی نیست.

اگرچه آنها معمولاً خطرناک نیستند، اما این حمله با استفاده از کیبوردهای مخرب بهعنوان کیلاگر (keyloggers) در دستگاههای آسیبپذیر، کیبوردهای شخص ثالث را به سلاح تبدیل میکند. از اینجا، یک هکر میتواند بهطور محتاطانه تمام کلیدهایی را که کاربر آیفون روی دستگاه خود انجام میدهد، ضبط و انتقال دهد.

در حالی که موسسه Certo «برای جلوگیری از ارائه ایده به سایر هکرها» وارد تمام جزئیات دقیق این حمله نشد، اما توضیح داد که چگونه کار میکند. برای دستیابی به قربانیان احتمالی، هکرهای پشت این کمپین از پلتفرم TestFlight خود اپل سوء استفاده میکنند که برای آزمایش برنامههای iOS جدید قبل از انتشار در اپاستور استفاده میشود.

با قرار دادن صفحه کلیدهای مخرب خود از طریق TestFlight، هکرها میتوانند از شناسایی شدن توسط اپل جلوگیری کنند، زیرا برنامههای روی این پلتفرم، مانند برنامههای App Store تحت آزمایشهای امنیتی دقیق قرار نمیگیرند. با این حال، همانطور که «کنت پین» در گزارش خود در مورد این موضوع اشاره میکند، یک صفحه کلید سفارشی مخرب از نظر تئوریک میتواند از طریق هر برنامهای توزیع شود.

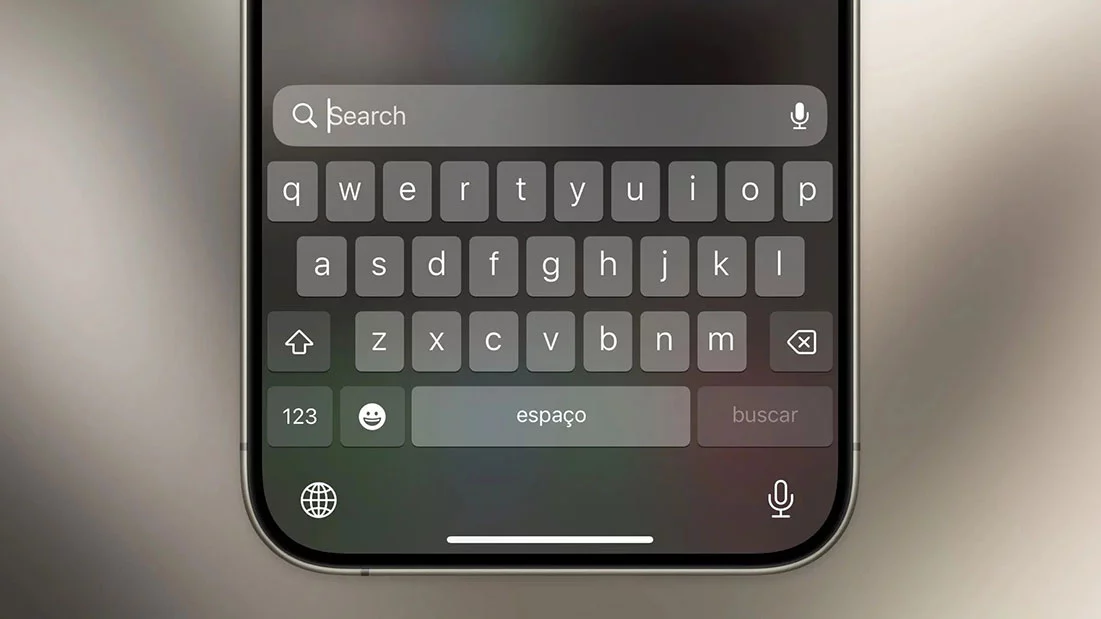

هنگامی که برنامه TestFlight بر روی آیفون مورد نظر نصب شد، هکرها یک صفحه کلید سفارشی را از طریق برنامه تنظیمات نصب میکنند و آن را بهگونه ای پیکربندی میکنند که «دسترسی کامل» به دستگاه داشته باشد. از اینجا، آنها سپس صفحه کلید پیش فرض آیفون را با این نسخه سفارشی تغییر میدهند که از نظر بصری از صفحه کلید استوک اپل قابل تشخیص نیست.

سپس صفحهکلید مخرب میتواند هر چیزی را که قربانی تایپ میکند ضبط کند و همه این اطلاعات به سرور فرمان و کنترل (C&C) که توسط هکرهای پشت این کمپین اداره میشود، ارسال میشود.

چگونه بفهمیم هکرها صفحه کلید مخرب را روی آیفون شما نصب کردهاند یا خیر؟

اگر نگران این هستید که ممکن است صفحهکلید مخربی وجود داشته باشد که بهعنوان کیلاگر بر روی آیفون شما نصب شده باشد، Certo فرایندی را ارائه کرده است تا ببیند آیا تحت تأثیر حمله قرار گرفتهاید یا خیر.

برای شروع، اپلیکیشن تنظیمات آیفون خود را باز کنید و سپس به قسمتهای General، Keyboard و در نهایت Keyboards بروید. در اینجا، دو صفحه کلید استاندارد را خواهید دید: یکی به زبان شما و دیگری با نام «Emoji». اگر صفحهکلید دیگری را در اینجا میبینید، مانند صفحهکلیدی که نصب آن را به خاطر نمیآورید، احتمالا میتواند خطرناک ونگرانکننده باشد، بهخصوص اگر «اجازه دسترسی کامل» روی آن فعال باشد. اگر چنین مورد مشاهده نمودید، باید هر صفحه کلید سفارشی ناشناخته را حذف کنید.

بیشتر بخوانید: چگونه بفهمیم گوشی ما بدافزار (Malware) دارد؟