حمله VLAN Hopping یک حملۀ کامپیوتری است که به مهاجم اجازه میدهد تا به منابع شبکه در یک LAN مجازی دسترسی پیدا کند.

VLAN ، کوتاهشدۀ عبارت Virtual Local Area Network، به معنای شبکۀ محلی مجازی است ؛ و VLAN hopping نیز به معنای حمله به شبکۀ محلی مجازی است.

در واقع، (VLAN hopping) روشی برای حمله به منابع شبکه VLAN با ارسال بستهها به پورتی است که معمولاً از یک سیستم نهایی قابل دسترسی نیست. هدف اصلی این نوع حمله، دسترسی به VLANهای دیگر در همان شبکه است.

دیدن این ویدئو را از دست ندهید: انواع هکرها و راههای مقابله با آنها

حمله VLAN Hopping چگونه اتفاق میفتد؟

در VLAN Hopping ، عامل تهدید، ابتدا باید یک VLAN در شبکه را شناسایی کرده و آن را آلوده سازد. این امر، به هکر اجازه میدهد تا عملیاتی گسترده برای حمله به سایر VLANهای متصل به شبکه، طراحی و اجرا نماید.

در این نوع حمله، هکر، بهراحتی دسترسی غیرمجاز به دادهها، سیستمها و بخشهای حساس شبکه را بهدست میآورد.

چگونه میزان آسیب حملۀ VLAN را کاهش دهیم؟

آسیبپذیریهای VLAN را باتوجهبه موارد زیر میتوان کاهش داد.

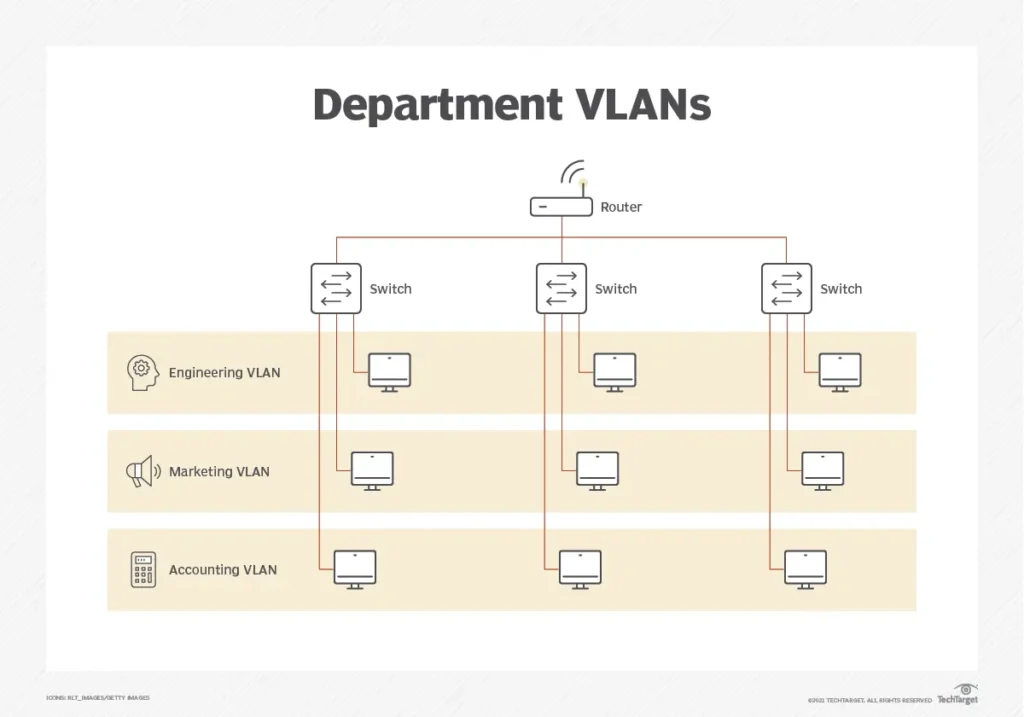

- 1. مدیران شبکه، بدون نیاز به اجرای کابلهای جدید یا ایجاد تغییرات قابلتوجه در زیرساخت شبکه خود، شبکههای سوئیچشده را برای مطابقت با الزامات عملکردی و امنیتی سیستمهایشان پارتیشنبندی کنند.

- 2. بهبود عملکرد شبکه با گروهبندی دستگاههایی که بهطور مکرر ارتباط برقرار میکنند.

- 3. ایجاد امنیت در شبکه های بزرگتر با امکان کنترل بیشتر بر روی اینکه کدام دستگاه ها به یکدیگر دسترسی دارند.

- 4. با جدا کردن کاربران، VLANها به بهبود امنیت کمک میکنند زیرا کاربران فقط میتوانند به شبکههایی دسترسی داشته باشند که برای ورود به آن VLAN اجازه دارند.

با این حال، زمانی که عوامل تهدید به VLANها دسترسی پیدا میکنند میتوانند بهسرعت پروتکلهای امنیتی شبکه را به خطر بیندازند و تقریباً کنترل کامل شبکه را در دست بگیرند.

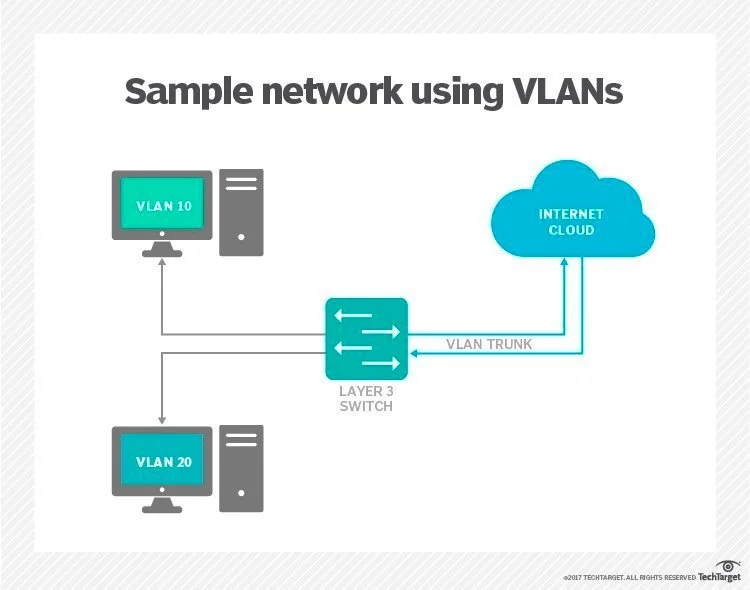

VLANها از فرآیندی به نام ترانکینگ (trucking) استفاده میکنند که در آن سوئیچهای VLAN برای جستوجوی کانالهای خاص برای ارسال یا دریافت داده برنامهریزی میشوند.

پینوشت: ترانکینگ یک فنآوری مخابراتی است که به چندین کاربر اجازه میدهد تا با اشتراکگذاری مجموعهای از مدارها، کانالها یا فرکانسها، به طور همزمان به یک شبکه، دسترسی داشته باشند.

truncking میتواند از چندین سیم، کابل یا رشته فیبر نوری تشکیل شده باشد که همگی در یک کابل فیزیکی به هم متصل شدهاند.

هکرها از VLAN Hopping برای نفوذ به سایر VLANهای متصل به همان شبکه استفاده میکنند.

VLAN hopping علاوه بر اینکه به هکرها اجازه میدهد تا گذرواژهها و سایر اطلاعات حساس مشترکان شبکه را به سرقت ببرند میتواند برای اصلاح یا حذف دادهها، نصب بدافزارها و انتشار عوامل تهدید مانند ویروسها، کرمها و تروجانها در سراسر شبکه استفاده شود.

روشهای حملۀ VLAN Hopping

حملۀ VLAN Hopping ممکن است به یکی از دو روش زیر انجام شود:

- 1. double tagging

- 2. switch spoofing

1. double tagging

این نوع حمله، زمانی اتفاق میافتد که عوامل تهدید، تگها را در فریم اترنت اضافه و تغییر دهند. این رویکرد، امکان ارسال بستهها را از طریق هر VLAN بهعنوان VLAN خودی، در Truncking فراهم میکند و از چندین سوئیچ بهره میبرد که تگها را پردازش میکنند.

هکر، دادهها را از طریق یک سوئیچ به سوییچ دیگر با ارسال فریمهایی با دو تگ 802.1Q ارسال میکند: یکی برای سوئیچ مهاجم و دیگری برای سوئیچ قربانی.

این کار باعث میشود سوئیچ قربانی فکر کند که اطلاعات برای آن در نظر گرفته شده است. سپس سوئیچ هدف، فریم را به پورت قربانی میفرستد.

به عنوان مثال، اگر یک سوئیچ شبکه برای autotrunking تنظیم شده باشد مهاجم آن را به یک سوئیچ تبدیل میکند که بهنظر میرسد نیاز دائمی به trunk برای دسترسی به تمام VLANهای مجاز در پورت trunk دارد.

از آنجاییکه کپسولهکردن بستۀ برگشتی غیرممکن است این سوءاستفادۀ امنیتی، اساساً، یک حمله یک طرفه است. یعنی تنها درصورتی امکانپذیر است که هکر، به همان VLAN trunk link متعلق باشد.

2. Switch spoofing

این نوع حمله، زمانی اتفاق میافتد که مهاجم، Cisco’s Dynamic Trunking Protocol (DTP) را برای اتصال به یک سوئیچ ارسال میکند.

در حملۀ Switch spoofing هنگامی که یک Trunk به رایانه متصل است مهاجم به تمام VLANها دسترسی پیدا میکند. این یک پیکربندی اشتباه است؛ زیرا رابطها نباید برای استفاده از حالتهای پورت سوئیچ پویا پیکربندی شوند.

چگونه از حملۀ VLAN hopping جلوگیری کنیم؟

کاربرد روشهای امنیتی بهینه، به کاهش خطر حملۀ VLAN hopping کمک میکند. به عنوان مثال، رابطهای استفاده نشده، باید بسته شوند و در یک VLAN قرار گیرند که “parking lot” است.

از به کاربردن VLAN در پورتهای Trunk باید اجتناب کرد؛ مگر اینکه ضروری باشد. علاوه بر این، پورتهای دسترسی باید بهصورت دستی با switchport mode access پیکربندی شوند.

پیکربندی مناسب سوئیچ میتواند به کاهش اثرات مخرب double tagging و Switch spoofing کمک کند. برای کاهش خطر حملۀ Switch spoofing ، ویژگی autotrunking ناشی از DTP یا همان Dynamic Trunking Protocol را در تمام سوئیچهایی که نیازی به ترانک ندارند خاموش کنید.

علاوهبراین، پورتهایی که قرار نیست trunk باشند باید بهعنوان access ports راهاندازی شوند.

با تمام این توضیحات، جلوگیری از حملۀ double tagging، سه مرحله دارد:

- 1. هاستها نباید روی VLAN پیش فرض اترنت یا VLAN 1 قرار داده شوند.

- 2. VLAN بومی در هر پورت trunk باید یک شناسه VLAN استفاده نشده داشته باشد.

- 3. Explicit tagging در VLAN بومی باید برای همه پورتهای Trunk فعال شود.

پیشنهاد مطالعه: سدّ دفاعی در برابر هکشدن (7 گام)