وقتتان را هدر ندهید؛ استعلام تصادفی بودن خودرو به صورت آنلاین

استعلام تصادفی بودن خوردو برای تمام خریداران و رانندگان بسیار ضروری است. همیشه خرید و معاملۀ خودرو، نگرانی و ریسک مخصوص به خود را دارد و بسیاری از خریداران با این موضوع سروکار دارند که آیا خودرویی که در حال معامله و خرید آن هستند واقعاً طبق ادعای مالک و حتی نظر کارشناس، سالم است؟ […]

Security Automation یا اتوماسیون امنیتی چیست؟

اتوماسیون امنیتی، فرآیند شناسایی، بررسی و رفع خودکار تهدیدهای سایبری – با یا بدون مداخله انسان – با استفاده از یک راهکار برنامهای است که بهطورخاص برای این منظور طراحی شده است. اتوماسیون امنیتی، بدین صورت عمل میکند: Security Automation، در کمک به سادهسازی انبوه هشدارهایی که تیمهای امنیتی روزانه با آنها سروکار دارند مفید […]

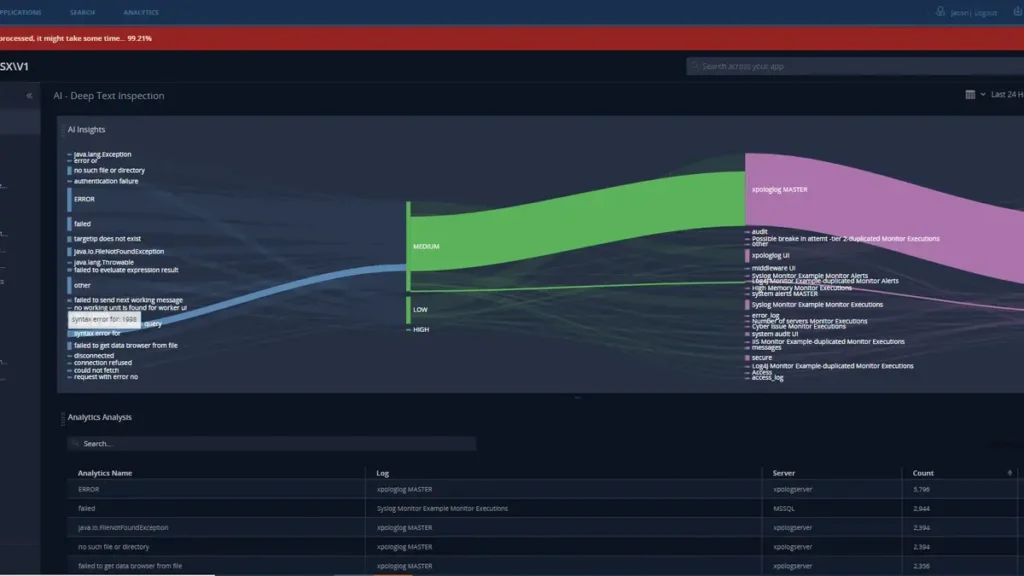

LOG ANALYSIS یا تحلیل لاگ، چیست؟

LOG ANALYSIS یا تحلیل لاگ، بررسی گزارش رویدادهای تولید شده توسط رایانه برای شناسایی فعالانه اشکالات، تهدیدات امنیتی یا سایر خطرها است. LOG ANALYSIS که متخصصان علوم کامپیوتر به آن تجزیه و تحلیل گزارش نیز میگویند میتواند برای اطمینان از انطباق با مقررات یا بررسی رفتار کاربر استفاده شود. پیشنهاد مطالعه: چگونه مدرک CEH بگیریم: […]

استگانوگرافی چیست؟

استگانوگرافی، به فعالیتی گفته میشود که در ضمن آن، اطلاعات برای جلوگیری از شناسایی، پنهان میشود. این شیوه، شامل پنهان کردن هر نوع محتوای دیجیتال (متن، تصویر، ویدئو یا محتوای صوتی) و محتوای پیامکی است. اما اینکه چرا افراد، از روش استگانوگرافی برای ارسال پیام خود به دیگری، بهره میبرند موضوعی است که در ادامۀ […]

مایکروسافت؛ 75 درصد از کارکنان اداری از هوشمصنوعی در محل کار استفاده میکنند

مایکروسافت در شاخص روند کار سالانه خود فاش کرد دادههای تازهای دربارۀ استفاده از هوشمصنوعی در محل کار به دست آمده است. آمار بسیار بزرگ و عجیبی که اندکی فعالان و طرفداران محتوای واقعی را نگران کرده است. طبق نظرسنجیای که مایکروسافت برای تکمیل گزارش سالانۀ خود انجام داده، 75 درصد از “کارمندان بخش اطلاعات […]

معرفی 8 چتربات هوشمصنوعی بهجای ChatGPT

چتربات هوشمصنوعی، در دنیای فنآوری، بسیار محبوب و پرطرفدار است. تقریباً از زمان معرفی Chat GPT در اواخر سال 2022، رویکرد به این موضوع از سوی کاربران فنآوری و همچنین تولیدکنندگان تکنولوژی، آنچنان افزایش یافت که در مدتی کوتاه، بسیاری از شرکتهای فنآور به فعالیت در حوزۀ هوشمصنوعی و معرفی چتربات هوشمصنوعی روی آوردند. شاید […]

آسیبپذیری CSRF چیست؟

آسیبپذیری CSRF، یک حمله سایبری است که کاربر را به انجام یک اقدام ناخواسته با استفاده از اعتبار خود در یک برنامه وب فریب میدهد. اصطلاح CSRF کوتاهشدۀ عبارت Cross Site Request Forgery به معنای جعل درخواست سایت متقابل است که از اعتماد یک برنامه وب به یک کاربر معتبر سوءاستفاده میکند. حملات CSRF با […]

هک اینستا با termux

هک اینستا با termux، بهراحتی اتفاق میافتد. کرک اینستاگرام یا همان هک آن، آسیب زیادی به کاربرانی وارد میکند که به این شبکۀ ارتباطی دنیای مجازی برای فعالیت و تعامل با دوستان و خانوادۀ خود، دل بستهاند. همانطور که میدانیم Instagram یک پلتفرم محبوب و شناخته شده در دنیای مجازی امروز برای ارتباط کاربران است. […]

حمله VLAN Hopping چیست؟/راههای جلوگیری از آن

حمله VLAN Hopping یک حملۀ کامپیوتری است که به مهاجم اجازه میدهد تا به منابع شبکه در یک LAN مجازی دسترسی پیدا کند. VLAN ، کوتاهشدۀ عبارت Virtual Local Area Network، به معنای شبکۀ محلی مجازی است ؛ و VLAN hopping نیز به معنای حمله به شبکۀ محلی مجازی است. در واقع، (VLAN hopping) روشی […]

Attack Vector چیست؟

Attack Vector یا threat vector که در برگردان پارسی، بردار حمله یا بردار تهدید گفته میشود راهی برای ورود مهاجمان به یک شبکه یا سیستم است. بردارهای حمله مشترک شامل حملات مهندسی اجتماعی، سرقت اعتبار، سوءاستفاده از آسیبپذیری و ضعف امنیت در برابر تهدیدهای داخلی است. Attack Vector چگونه عمل میکند؟ Attack Vector یا بردار […]

تشخیص بیماریهای استخوانی با دستگاه ایرانساخت

متخصصان ایرانی موفق شدند با طراحی و تجاریسازی دستگاهی برای بررسی و آنالیز توزیع فشار در کف پا، به تشخیص زودهنگام بیماریهای استخوانی کمک کنند. آیا بیماریهای استخوانی، همیشه قابل پیشبینیاند؟ متأسفانه، اکثر آسیبهای شدید استخوانی زمانی اتفاق میفتد که کار از کار گذشته است و بیمار در مراحل اولیۀ ابتلا به ناهنجاریهای استخوانی، از […]

دستاوردی برای ایران/افزایش ماندگاری محصولات غذایی با فنآوری نانو

متخصصان یک شرکت دانشبنیان موفق شدند به کمک فنآوری نانو، ماندگاری محصولات غذایی را افزایش دهند. در این دستاورد، متخصصان با پیادهسازی روشهای روزآمد منطبق با استانداردهای جهانی و با تکیه به تجهیزات آزمایشگاهی پیشرفته توانستند به این موفقیت دست یابند. مدیرعامل این شرکت دانشبنیان در جمع خبرنگاران گفت: «مجموعهای از خدمات دانشبنیان ارزیابی و […]