DACL

DACL کوتاهشدۀ عبارت discretionary access control list یک ویژگی امنیتی در سیستمعاملهایی مانند مایکروسافت ویندوز است. ویژگیای که حق دسترسی کاربر به فایلها، پوشهها و کلیدهای رجیستری را تعریف میکند. به عبارت بهتر، فهرستی از قوانین است که تعیین میکند چه کسی میتواند با یک فایل یا منبع خاص چه کاری انجام دهد. به عنوان […]

Spoofing

spoofing اصطلاحی است در امنیت سایبری و پُرکاربرد در میان مهندسان شبکه و IT که به حملۀ ناجوانمردانه نیز معروف است. در امنیت سایبری، Spoofing زمانی رخ میدهد که کلاهبرداران اینترنتی یا هکرها، وانمود میکنند فردی قابل اطمینانند و با جلب اعتماد کاربر، اطلاعات وی را به سرقت میبرند. آنچه در پادکست میشنویم یه حملۀ […]

رمزگذاری داده، مسیری برای حفاظت از اطلاعات

رمزگذاری داده (Data Encryption) که از میان انبوهی از راهکارهای امنیتی، بهکار میرود از دسترسی کاربران غیرمجاز به دادههای ارزشمند جلوگیری میکند. کارشناسان امنیتی Kaspersky رمزگذاری را به این شکل تعریف می کنند: “تبدیل داده ها از یک فرمت قابل خواندن به یک قالب رمزگذاری شده که فقط پس از رمزگشایی قابل خواندن یا پردازش است.” اما […]

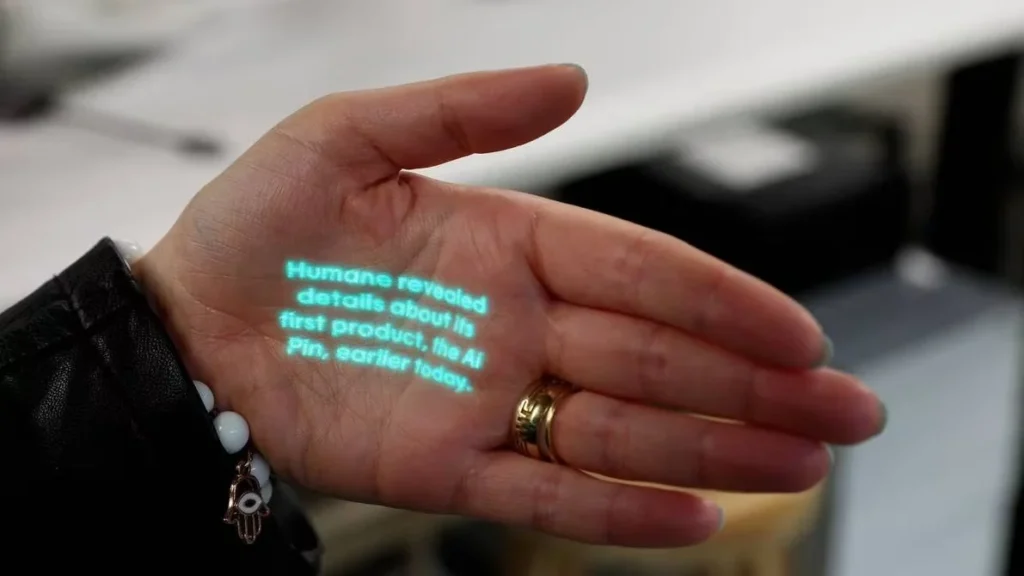

کف دست به جای صفحه نمایش موبایل! 4 ویژگی آیندهنگر برای رقیب اپل

Humane Ai Pin یا هوشمصنوعی انسانی، سرانجام دو روز پیش معرفی شد و همه نگاهها را به ابزار پوشیدنی هوشمصنوعی (بدون صفحه نمایشی که میخواهد جایگزین گوشی هوشمند شود) خیره کرد. AI Pin که توسط کارمندان سابق اپل، «عمران چادری» و «بتانی بونگیوورنو» هدایت میشود تا این هفته بیسروصدا بود و به یکباره سرتیتر اخبار […]

E-discovery

این مفهوم کوتاهشدۀ عبارت electronic discovery است و اصطلاحی است که جستوجوی الکترونی را تشریح میکند. بازرسان قانونی، وکلا، و مدیران فنآوری اطلاعات همگی با E-discovery سروکار دارند و آن را انجام میدهند. موارد زیادی وجود دارند که با E-discoveryتجزیه و تحلیل میشوند؛ از جمله ایمیل، اسناد الکترونیکی (Word، Excel، PDF و غیره)، گزارشهای گفتوگوی […]

Bypass

Bypass یک مسیر یا روش جایگزین برای انجام کاری است. به عنوان مثال، کاربر میتواند با پیدا کردن یک مسیر جایگزین برای دسترسی به سرور، اقدامات امنیتی سرور را دور بزند. اگر بدون اجازه، اقدامات امنیتی کامپیوتری را دور بزنید جرم است بهطوری که پیگرد قانونی دارد. bypass احراز هویت نوعی آسیبپذیری و نقطه ضعفی […]

دوم نوامبر؛ روز نویسندگان خلاق؛ آیا هوشمصنوعی، جای نویسندگان را میگیرد؟

امروز، دوم نوامبر2023، روز نویسندگی است؛ در تقویم جهانی، دو گروه از نویسندگان، تجلیل میشوند؛ 1. نویسندگانِ خلاق 2. نویسندگانِ دارای محدودیتهای جسمی-حرکتی که در این مقاله با واژههایی مثل توانیاب یا توانافزا، خطاب شدهاند. نویسندۀ خلاق، همان سرهنویس است؛ و نویسندۀ توانیاب، یعنی کسی که با وجود برخی موانعِ جسمی و حرکتی، اندیشهای خلاق […]

چگونه مانع «ردیابی فعالیت آنلاین» در اینستاگرام شویم؟

شرکت متا، مالک اینستاگرام، در جدیدترین بهروزرسانی خود، بخش (Account Center) مرکز حساب این پلتفرم شبکۀ اجتماعی را تغییر داد تا کاربران بهراحتی و بهکمک قابلیت جدید بتوانند ردیابی آنلاین اینستاگرام را بهطور کامل، غیرفعال کنند. چنانچه شما نیز جزو آن دسته افرادی هستید که گزینۀ ردیابی فعالیتهای اینستاگرام در برنامهها و وبسایتهای دیگر را […]

Bug bounty

Bug Bounty پاداشی مالی است که سازمانهای فنآوری به هر کسی که باگهای موجود در نرمافزارها یا سرویسهای محاسباتی را کشف و گزارش کند پرداخت میکنند. جایزهای که به هکرهای اخلاقی برای یافتن و گزارش یک آسیبپذیری یا باگ به توسعهدهنده اپلیکیشن داده میشود. برنامههای باگ بانتی بهعنوان برنامههای پاداش آسیبپذیری نیز شناخته میشوند. امروزه […]

Brute-force attack

این مفهوم در دو معنا کاربرد دارد. 1. حملۀ رمز عبور و رمزنگاری: یک روش هک است که از آزمون و خطا برای شکستن رمزهای عبور، اعتبارنامههای ورود به سیستم و کلیدهای رمزنگاری استفاده میکند. تاکتیکی ساده و درعینحال قابل اعتماد، برای دسترسی غیرمجاز به حسابهای شخصی و سیستمها و شبکههای سازمانها است. یک حمله […]

Ransomware

بدافزاری است که از رمزنگاری برای نگهداشتن اطلاعات قربانی در هنگام باجگیری استفاده میکند. در Ransomware دادههای حیاتی یک کاربر یا سازمان بهگونهای رمزگذاری میشوند که نتوانند به فایلها، پایگاه دادهها یا اپلیکیشنها دسترسی داشته باشند. آنچه در این پادکست میشنویم شکلی از بدافزارها که سیستم شما رو ربوده؛ پروندههاتونو رمزگذاری کرده؛ دسترسی به اونها […]

Bootleg

Bootleg بهمعنای کپی غیرقانونی از نرمافزاری است که از توسعهدهنده یا واسطۀ معتبر و قانونی خریداری نشده است. اصطلاح Bootleg برای توصیف چیزی است که به طور غیرقانونی فروخته میشود؛ در وهلۀ اول به این دلیل که دزدیده شده است؛ زمانی که فیلم، مقاله، نرمافزار یا هرچیزی مثل این موارد را بهشیوهای زیرکانه و بدون […]